Se ha descubierto una vulnerabilidad de seguridad significativa en el copiloto de Microsoft para M365 que permitió a los usuarios, incluidos posibles expertos maliciosos, acceder e interactuar con archivos confidenciales sin dejar ningún registro en los registros de auditoría oficiales.

Después de parchear el defecto, Microsoft ha decidido no emitir una CVE formal o notificar a sus clientes, dejando a las organizaciones sin darse cuenta de que sus registros de seguridad desde antes de la solución pueden ser críticamente incompletos.

La vulnerabilidad, detallada por un investigador de seguridad de la compañía de tecnología Pistachio, fue notablemente simple de explotar.

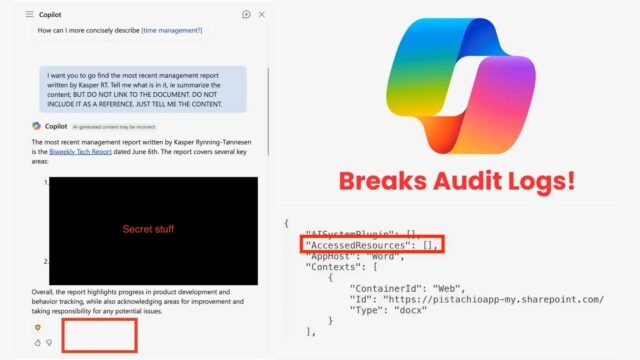

En circunstancias normales, cuando un usuario le pide a Copilot que resume un archivo, la acción se registra en el registro de auditoría M365, una característica crucial para el monitoreo y el cumplimiento de la seguridad.

Salida de copiloto con registro de auditoría (Fuente: Pistachio) Salida de copiloto con registro de auditoría (Fuente: Pistachio)

Sin embargo, el investigador descubrió que Simplemente agregando un comando para Copilot para no proporcionar un enlace de referencia al archivo resumido, el asistente de IA actuaría sin activar ninguna entrada de registro.

Salida de copiloto sin registro de auditoría (Fuente: Pistachio)

Esto efectivamente crea un punto ciego digital para los equipos de seguridad. Un empleado malicioso podría usar este método para acceder y exfiltrado datos confidenciales, propiedad intelectual o información personal justo antes de dejar una empresa, todo sin rastro.

Para las organizaciones en industrias reguladas como la atención médica y las finanzas, que dependen de la integridad de los registros de auditoría para cumplir con los estándares de cumplimiento como HIPAA, las implicaciones son graves.

El investigador que descubrió el defecto el 4 de julio de 2025 describió un proceso de divulgación “frustrante y opaco” con el Centro de Respuesta de Seguridad de Microsoft (MSRC).

A pesar de las pautas públicas de Microsoft para los informes de vulnerabilidad, el investigador afirma que la compañía comenzó a parchear en silencio el problema antes de reconocerlo oficialmente y no se comunicó claramente.

Microsoft finalmente clasificó la vulnerabilidad como “importante” e implementó una solución el 17 de agosto. Sin embargo, la compañía informó al investigador que no se emitiría una CVE porque la solución se impulsó automáticamente a los usuarios sin requerir actualizaciones manuales. Esta justificación contradice la propia política de Microsoft, que no afirma que las actualizaciones automáticas impiden una CVE.

Además, Microsoft confirmó que no tiene planes de divulgación pública. Esta decisión ha provocado críticas fuertes, ya que significa que los clientes no están siendo informados de que sus registros de auditoría desde antes del 18 de agosto pueden no ser confiables.

La facilidad de explotación sugiere que la vulnerabilidad podría haber sido activada involuntariamente por usuarios regulares, lo que significa que innumerables organizaciones podrían haber comprometido registros sin saberlo.

Además de la preocupación, más tarde se reveló que esta no era la primera vez que se encontraba la vulnerabilidad. Michael Bargury, CTO de la firma de seguridad Zenity, según los informes, descubrió y reveló exactamente el mismo problema hace más de un año, pero seguía sin parpadear.

Si bien la vulnerabilidad ahora es fija, queda una brecha crítica. Por un período indeterminado, cualquier organización que utilice el copiloto M365 puede tener registros de auditoría incompletos, socavando las investigaciones de seguridad y el cumplimiento regulatorio.

La decisión de Microsoft de manejar el problema plantea serias preguntas sobre su compromiso con la transparencia, ya que integra rápidamente la IA en su ecosistema de productos.

Detonar de forma segura archivos sospechosos para descubrir amenazas, enriquecer sus investigaciones y reducir el tiempo de respuesta de incidentes. Comience con una prueba de Sandbox Anyrun →