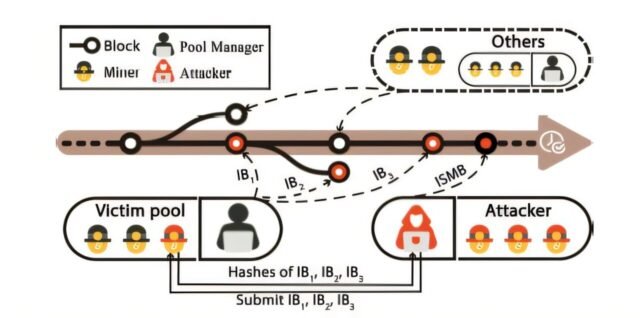

Descripción general de ISM. Los mineros de infiltración de un atacante encuentran tres bloques de infiltración IB1, IB2 e IB3 en el grupo de víctimas en tres casos diferentes, respectivamente. Solo IB3 conduce a un bloque ISM ISMB antes de que otros encuentren un bloque. Mientras tanto, IB1 gana mientras IB2 pierde en las horquillas intencionales correspondientes contra los bloques de los demás. Crédito: Actas de la 20ª Conferencia de ACM Asia sobre seguridad informática y comunicaciones (2025). Doi: 10.1145/3708821.3736191

Un nuevo estudio de un investigador de Sutd y sus colaboradores introduce un ataque minero agrupado que anula una suposición de larga data sobre la economía de seguridad de Bitcoin.

Se sabe que Bitcoin es seguro por diseño, confiando en rompecabezas de prueba de trabajo que exigen un enorme esfuerzo informático para agregar cada bloque a la cadena. Sin embargo, se vuelve vulnerable a los ataques en las piscinas mineras, donde las personas combinan el poder informático para asegurar pagos más estables. Más del 80% de la potencia computacional de Bitcoin ahora se ejecuta a través de un puñado de piscinas abiertas.

Los ataques pasados en grupos abiertos, como la retención de bloques (BWH) y sus sucesores, tenían la bifurcación después de la retención (FAW), la retención de ajuste de energía (PAW) y la retención de horquilla bajo una raqueta de protección (FWAP), mostró cómo los infiltradores podrían sesgar las reglas. En estos esquemas, los atacantes se unen a un grupo, retienen bloques válidos y forzan horquillas que inclinan las recompensas a su favor.

Sin embargo, hay una captura. Cuando múltiples piscinas se atacan entre sí, todos terminan peor. Este estancamiento, conocido como el “dilema del minero”, ha sido visto durante mucho tiempo como una característica inevitable de los juegos mineros agrupados.

El profesor Zhou Jianying de la Universidad Tecnológica y Diseño de Singapur (SUTD) y sus colaboradores desafiaron esa opinión en su nuevo estudio “,Minería egoísta infiltrada: piense en ganar-ganar para escapar de los dilemas“que se presentó en la 20ª Conferencia ACM Asia sobre seguridad informática y comunicaciones.

En colaboración con investigadores de China, el equipo desarrolló una estrategia que permite a los atacantes crear un bloque privado con una ventaja garantizada de un bloque sobre la cadena pública. Conocido como minería egoísta infiltrada (ISM), este nuevo ataque podría remodelar la economía de la minería agrupada.

En ISM, un infiltrador que encuentra un bloque de prueba de trabajo completo, conocido como bloque de infiltración, no lo publica de inmediato. En cambio, el atacante lo usa como base para una tarea de minería secreta, con el objetivo de agregar otro bloque privado en la parte superior. Si tiene éxito, el atacante libera el bloque de infiltración al grupo de víctimas y sigue rápidamente con el bloque privado, asegurando que ambos se acepten en la cadena.

A través de esto, el atacante gana dos veces: una recompensa de bloque para el bloque privado y una recompensa compartida de la piscina. Si el bloqueo privado falla, el bloque de infiltración retenido todavía se puede usar para activar un tenedor, al igual que en FAW.

La diferencia crucial es que el bloque “único” de ISM permite a los atacantes recolectar recompensas sin rivales, en lugar de apostar en horquillas. Esto transforma la economía del juego. Los investigadores demostraron que ISM puede evitar el dilema del minero por completo, lo que permite que dos o más grupos de ataque se beneficien simultáneamente, la primera vez que se ha establecido tal resultado.

“ISM constituye un avance significativo, ya que proporciona la primera prueba teórica de que la minería agrupada de múltiples ataques puede producir un equilibrio NASH con ganancias simultáneas y condiciones ganadoras explícitas, contradiciendo la opinión de larga data de que los ataques mutuos reducirán el pago de todos”, explicó el profesor Zhou.

El análisis cuantitativo confirmó la ventaja de ISM sobre otros ataques. Bajo ciertos parámetros, ISM produce hasta 1,52 veces más recompensas que FAW.

A diferencia de PAW, no requiere un reequilibrio dinámico complejo de la potencia minera. Tampoco depende de los pagos de protección entre las piscinas, a diferencia de FWAP. Su simplicidad hace que ISM sea más práctico y más preocupante.

Las implicaciones más amplias son aleccionadoras. Si ISM se propaga, incluso las piscinas pequeñas podrían verse tentadas a atacar, ya que la característica de “ganar-ganar” reduce el riesgo de pérdidas. Mientras tanto, los mineros honestos podrían ver que su parte de recompensas disminuye, intensificando las presiones hacia la centralización.

Con el tiempo, la infiltración repetida podría erosionar la confianza en los grupos abiertos y distorsionar sutilmente la justicia de la red, incluso cuando no se visible las horquillas obvias.

“Esta expansión de la superficie de ataque es lo que hace que ISM sea peligroso”, dijo el profesor Zhou. “No solo le da una ventaja a las grandes piscinas. También puede atraer a las más pequeñas, comer los ingresos de los mineros honestos y desestabilizar el equilibrio de la red”.

El estudio también analizó formas de mitigar el ataque. El equipo propuso una contramedida a nivel de piscina que requiere que los mineros coloquen depósitos, con sanciones impuestas cuando se detectan bloques retenidos.

Las simulaciones mostraron que incluso los depósitos modestos, combinados con un mejor monitoreo de bloques rancios, podrían eliminar el margen de beneficio del atacante. Debido a que estas medidas se pueden implementar a nivel de grupo sin alterar el protocolo de bitcoin, se consideran factibles en la práctica.

El equipo advierte que la inteligencia artificial podría acelerar aún más la búsqueda de estrategias rentables, permitiendo a los atacantes ajustar los niveles de infiltración y adaptarse en tiempo real. La comunidad no solo necesitará mejores defensas de la piscina, sino que también coordinó el monitoreo y las protecciones de capas de red más fuertes para mantener el ritmo.

El profesor Zhou señaló: “Nuestro trabajo muestra cómo un pequeño giro en la estrategia puede cambiar todo el equilibrio de Bitcoin Mining. El desafío para la comunidad de seguridad de blockchain ahora es anticipar el próximo giro, y estar listo con contramedidas antes de que se apodere”.

Más información: Xuelian Cao et al, minería egoísta infiltrada: piense en ganar-ganar para escapar de los dilemas, procedimientos de la 20ª Conferencia ACM Asia sobre seguridad informática y comunicaciones (2025). Doi: 10.1145/3708821.3736191

Proporcionado por la Universidad y Diseño de la Universidad de Singapur

Cita: Un nuevo ataque repone las reglas de la minería de bitcoin (2025, 1 de septiembre) Recuperado el 1 de septiembre de 2025 de https://techxplore.com/news/2025-09-reshapes-bitcoin.html

Este documento está sujeto a derechos de autor. Además de cualquier trato justo con el propósito de estudio o investigación privada, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona solo para fines de información.