Las herramientas de monitoreo y gestión remota (RMM) son una opción para los equipos de TI, pero ese mismo poder también los convierte en un truco favorito de las mangas de los atacantes.

En la primera mitad de 2025, Any. Analistas Revisó miles de detonaciones de malware del mundo real en el sandbox interactivo y vio una tendencia clara: cinco herramientas estaban involucradas en la mayoría de las intrusiones relacionadas con RMM.

Echemos un vistazo más de cerca a las cinco herramientas RMM más comúnmente explotadas por los atacantes, y cómo su equipo puede detectar esta actividad más rápido, antes de que se convierta en algo más serio.

Si trabaja en un SOC o maneja la respuesta a los incidentes, este es el tipo de patrón que vale la pena prestar atención.

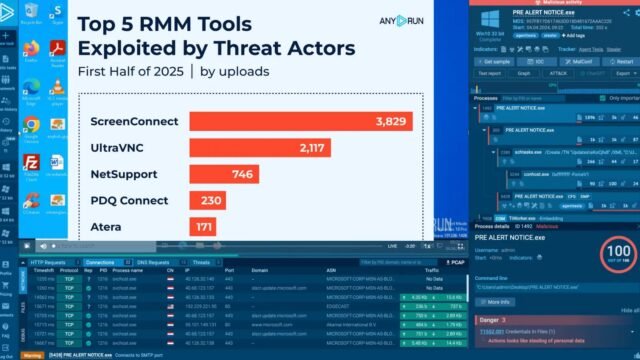

Instantánea de los datos

Esta desglose refleja la frecuencia de cada herramienta RMM observada a través de sesiones de sandbox sospechosas y maliciosas en la primera mitad de 2025.

Los números se extraen del sistema de etiquetado interno de cualquiera, que rastrea los patrones de uso de la herramienta en tiempo real.

Es una forma rápida de ver qué plataformas se destacan en la actividad del atacante y con qué frecuencia aparecían en las investigaciones reales de malware.

1. Screenconnect: 3,829 sesiones de sandbox

Screenconnect (ahora marcado como ConnectWise Control) es una herramienta legítima de soporte remoto y acceso de escritorio utilizada por los equipos de TI y los MSP.

Desafortunadamente, sus potentes características de control remoto también lo convierten en una opción fácil para los actores de amenazas que buscan acceder en silencio y administrar máquinas comprometidas.

En la siguiente sesión de Sandbox, podemos ver claramente cómo se usa ScreenConnect en una campaña de phishing que imita un enlace de reunión de zoom:

Sesión de análisis con la explotación de screenconnect

La forma más rápida de atrapar amenazas como esta es a través de cajas de arena interactivas como cualquiera.

En el panel superior derecha de la sesión, la plataforma indica inmediatamente la actividad como maliciosa, asignando etiquetas de comportamiento claras como “Screenconnect”, “RMM-Tool” y “Remote”.

Veredicto rápido de actividad maliciosa que se muestra dentro de cualquiera. Run Sandbox con etiquetas relevantes

El árbol de procesos destaca el ejecutable malicioso (screenconnect.windowsclient.exe) y proporciona un contexto rico como la línea de comandos, las detecciones de Yara y más, ahorrar su tiempo y su conjeturas.

Reduzca el tiempo de investigación, reduzca la fatiga de la alerta y capte las amenazas ocultas más rápido con cualquiera. Prueba cualquiera.

En lugar de cavar a través de registros o depender de la detección estática, esta visibilidad en tiempo real ayuda a los equipos al abuso temprano, incluso cuando los atacantes usan herramientas legítimas.

Detalles del proceso malicioso

2. Ultravnc: 2,117 sesiones de sandbox

UltraVNC es una herramienta de escritorio remoto de código abierto que a menudo utilizada por los equipos de soporte de TI para ver y controlar otra computadora a través de una red. Es liviano, gratuito y fácil de configurar.

En la sesión de Sandbox a continuación, UltraVNC se usa como parte de una campaña del Agente Tesla.

Uso de UltraVNC en un ataque con el agente Tesla

Any. La caja de arena interactiva de Any.run señala el comportamiento de inmediato, etiquetando la sesión como maliciosa y etiquetándola con “UltraVNC”, “RMM-Tool” y “Stealer”.

El árbol de proceso revela cómo se lanza Regasm.exe con un comportamiento sospechoso y está vinculado a la actividad del agente Tesla, incluido el robo de credenciales.

Con la detección en tiempo real, los indicadores detallados y el flujo de ejecución visualizado, cualquiera.

3. Netsupport: 746 sesiones de sandbox

NetSupport Manager es una herramienta legítima de acceso remoto a menudo utilizado en entornos corporativos y educativos. Pero cuando se implementa desde ubicaciones inusuales y sin consentimiento del usuario, es una bandera roja.

Los atacantes lo usan comúnmente como un troyano de acceso remoto sigiloso (RAT) gracias a sus capacidades incorporadas para la visualización de pantalla, la transferencia de archivos y la ejecución de comandos.

En la sesión de Sandbox a continuación, el ataque comienza con un archivo de texto que contiene el código de PowerShell ofuscado, que desencadena la ejecución de Client32.exe; Un binario NetSupport cayó en el perfil de roaming del usuario:

Explotación de NetSupport detectada dentro de cualquiera.

C: \ users \ admin \ appData \ roaming \ bdabsk \ client32.exe. Esta es una ubicación típica utilizada por el malware para evitar la detección. Proceso malicioso con sus detalles que se muestran dentro de cualquiera.

A continuación, en la sección de solicitud HTTP, podemos ver una conexión al dominio sospechoso Geo.netsupportsoftware.com, confirmando el uso de NetSupport para comando y control.

Combinado con el tráfico posterior a un servidor C2 falso, este comportamiento ayuda a los analistas a conectar los puntos de manera rápida y segura.

Sección de solicitud HTTP Confirmando el uso de NetSupport

4. PDQ Connect: 230 sesiones de sandbox

PDQ Connect es una herramienta de gestión de sistemas basada en la nube que permite a los equipos de TI implementar software, ejecutar scripts y administrar puntos finales de forma remota, sin necesidad de acceso a dominio.

Es un objetivo para el abuso en las campañas de phishing y acceso inicial.

En la sesión de Sandbox a continuación, el ataque comienza con una página de verificación gubernamental falsa; Un sitio de phishing que intenta atraer a la víctima a descargar una carga útil maliciosa:

Ataque de phishing con la explotación de PDQ Connect

Poco después de que se carga la página de phishing, vemos una conexión sospechosa de PDQ-Connect-Agent.exe a una dirección IP remota (162.159.141.50) sobre el puerto 443, como se muestra en la secuencia de red.

El ejecutable aparece junto con un proceso de actualización complementario, PDQ-Connect-Updater.exe, insinuando una instalación y canal de comando sigilosas.

Detalles de las conexiones maliciosas analizadas dentro de cualquiera.

Este tipo de configuración puede volar fácilmente debajo del radar en sistemas estáticos o basados en reglas.

Pero cualquiera de Sandbox interactiva de cualquier. Run lo revela en segundos, resaltando el proceso exacto que hace que la solicitud de salida y los analistas dan a los analistas la imagen completa de lo que está sucediendo, desde el Captcha falso hasta la actividad de la red en vivo.

5. Atera: 171 sesiones de sandbox

ATera es una plataforma de monitoreo y administración remota (RMM) diseñada para que los profesionales de TI administren de forma remota los sistemas, automatizaran el mantenimiento y el rendimiento del monitor.

Al igual que otras herramientas legítimas, los atacantes pueden instalar y usar mal en silencio para la persistencia y el control, a menudo sin activar alarmas.

En la sesión de Sandbox a continuación, el archivo ATeraAgent.exe se ejecuta desde su directorio predeterminado, pero desencadena múltiples advertencias relacionadas con la ejecución del servicio del sistema, las sobrescrituras del archivo y el comportamiento de proceso sospechoso:

Any. El motor de detección de Run asigna un veredicto malicioso.

El proceso deja caer o sobrescribe contenido ejecutable e inicia SC.EXE para registrarse como un servicio de Windows; Comportamiento común en configuraciones de persistencia sigilosa.

Proceso del Agente Atera con TTP relevantes

A continuación, en la pestaña Detalles de la amenaza, también vemos una conexión saliente a agente-api.atera.com, marcada como una posible violación de la privacidad corporativa.

Esta detección (a través de IDS Suricata) confirma que el agente de ATera se está comunicando activamente con una infraestructura remota, ya sea que el usuario lo sepa o no.

Comunicación con el software de acceso remoto

Con este nivel de visibilidad, los equipos pueden detectar rápidamente cuando una utilidad confiable cruza la línea hacia un uso no autorizado y actuar antes de que ocurra un compromiso más profundo.

Detectar abusos temprano y responder con confianza

Las herramientas de RMM no van a desaparecer, pero con la visibilidad correcta, su equipo no tiene que ser sorprendido cuando se usan contra usted.

Any.

Desde veredictos instantáneos y etiquetas de comportamiento detalladas hasta forenses de red y mapeo de ataque, cualquiera.

Ya sea que esté trabajando en un SOC, en ejecución de amenazas o investigando incidentes, está construido para la velocidad, la claridad, la colaboración y la confianza.

Comience su prueba de 14 días de cualquiera. Y vea cuánto más rápido su equipo puede atrapar amenazas escondidas a la vista.