La reciente inteligencia de ciberseguridad ha expuesto una sofisticada campaña de infiltración orquestada por actores de amenaza patrocinados por el estado de Corea del Norte, específicamente el grupo Jasper Sleet, que ha penetrado sistemáticamente en organizaciones occidentales a través de esquemas de empleo fraudulentos.

Esta operación, dirigida principalmente a Web3, blockchain y compañías de criptomonedas, representa una evolución significativa en las tácticas de guerra cibernética de Corea del Norte, eliminando la necesidad de métodos de explotación tradicionales al asegurar el acceso corporativo legítimo a través de prácticas de contratación engañosas.

Dos fugas críticas de datos, que surgen a mediados de agosto 2025, han proporcionado una visión sin precedentes de la estructura operativa y las metodologías empleadas por estos trabajadores de TI de la RPDC.

La primera filtración expuso 1.389 direcciones de correo electrónico supuestamente utilizadas por los agentes de Corea del Norte para asegurar un empleo en el extranjero, mientras que una segunda filtración reveló 28 direcciones adicionales junto con documentos operativos, hojas de cálculo de gastos y comunicaciones internas.

Estas violaciones han iluminado la naturaleza a escala industrial de la operación, revelando la fabricación de identidad sistemática, la infraestructura tecnológica y las sofisticadas tácticas de ingeniería social diseñadas para evitar los procesos de detección de seguridad convencionales.

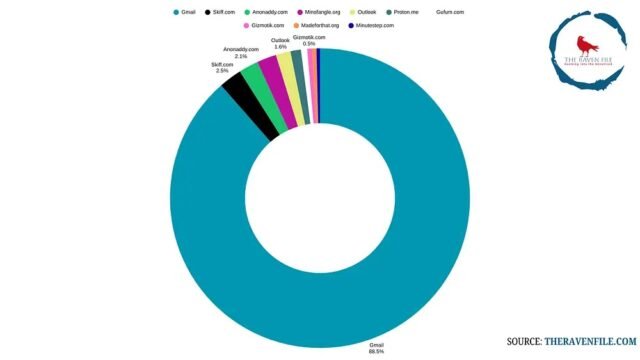

Diferentes dominios de correo electrónico detectados (Fuente: el archivo Raven)

Los analistas de archivos de Raven identificado Patrones críticos dentro de las direcciones de correo electrónico expuestas que sirven como posibles banderas rojas para las organizaciones que realizan procesos de reclutamiento.

La investigación revela que estos actores de amenaza demuestran una consistencia notable en sus prácticas de seguridad operativa, utilizando convenciones de nombres específicas, servicios de correo electrónico temporales y manipulación estratégica de edad para crear personajes profesionales convincentes.

Plataformas de correo electrónico de temperatura y privacidad afectadas (fuente – el archivo Raven)

El análisis de las credenciales comprometidas indica un uso extenso de proveedores de correo electrónico centrados en la privacidad, con 29 de 63 dominios de correo electrónico identificados que eran servicios de correo electrónico temporales, mientras que los proveedores legítimos como Gmail y Skiff estaban ampliamente comprometidos para fines operativos.

Análisis de patrones de correo electrónico e infraestructura operativa

El examen forense de las direcciones de correo electrónico filtradas revela patrones sistemáticos que reflejan tanto la disciplina operativa como las influencias culturales en la metodología de construcción de identidad de los actores de amenaza.

Los investigadores de archivos de Raven señalaron que aproximadamente 11 direcciones de correo electrónico contenían años de nacimiento que van desde 1990 a 1995, lo que sugiere una focalización de edad deliberada para presentar candidatos dentro de la demografía de contratación óptima para las posiciones tecnológicas.

Las convenciones de nombres demuestran una manipulación psicológica estratégica, que incorpora referencias animales (dragón, tigre, león, oso), asociaciones de color (azul, oro, rojo) y terminología centrada en la tecnología (dev, código, tecnología, software) para crear identidades profesionales de apariencia auténtica.

El análisis de contraseña revela con respecto a las prácticas de seguridad que paradójicamente ayudaron en la exposición de la operación. El patrón de contraseña más utilizado “123QWE!@#QWE” apareció en múltiples cuentas, lo que sugiere una administración centralizada de contraseñas o protocolos operativos compartidos.

Dos contraseñas únicas, “Xiah” y “Jay231”, aparecieron exclusivamente dentro de este conjunto de datos y estaban ausentes de la base de datos de he sido PWNED, lo que indica una posible importancia operativa o códigos de referencia internos.

La prevalencia de los patrones de teclado de Qwerty en la construcción de contraseña admite evaluaciones de inteligencia con respecto al entorno tecnológico de los actores de amenaza y sugiere protocolos sistemáticos de generación de contraseñas en lugar de creatividad individual.

Credenciales de trabajadores de TI de la dPRK expuesta:-

La investigación reveló un uso extenso de herramientas de privacidad avanzadas, incluido el navegador OCTO para la ofuscación de huellas digitales, la tecnología FacESWAP para la manipulación de la entrevista en video y las redes proxy sofisticadas a través de servicios como IProyal.

Las organizaciones deben implementar protocolos de detección mejorados, incluidas las herramientas de detección de defectos profundos, los procesos integrales de verificación de fondo y el análisis sistemático de los patrones de comunicación de los solicitantes para identificar posibles intentos de infiltración antes de otorgar el acceso al sistema.

Aumente su SOC y ayude a su equipo a proteger su negocio con inteligencia gratuita de amenazas de primer nivel: Solicitar prueba de prueba premium de búsqueda TI.