Microsoft Threat Intelligence ha publicado un informe detallado que expone una evolución significativa en los ataques de ransomware, pionero por el actor de amenaza de amenazas de motivación financiera Torm-0501.

El grupo ha cambiado de ransomware tradicional local a una estrategia más destructiva y nativa de la nube que implica exfiltración y destrucción de datos, cambiando fundamentalmente la naturaleza de las amenazas de ransomware para las empresas que operan en entornos de nubes híbridos.

A diferencia de los ataques convencionales que encriptan archivos en los servidores locales y exigen el pago de una clave de descifrado, el nuevo método de Storm-0501 es mucho más devastador.

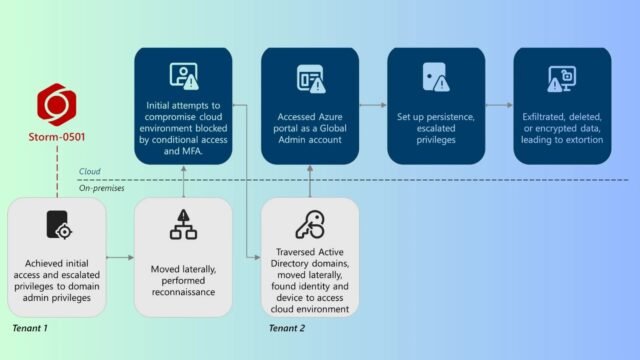

Descripción general de la cadena de ataque de ransomware basada en la nube Storm-0501.

El grupo aprovecha las capacidades nativas de la nube para exfiltrarse primero volúmenes masivos de datos confidenciales, luego destruye sistemáticamente los datos originales y cualquier copia de seguridad dentro del entorno de la nube de la víctima antes de exigir un rescate.

Esta táctica “robar y destruir” elimina la posibilidad de recuperación de las copias de seguridad locales y ejerce una inmensa presión sobre las organizaciones víctimas.

La cadena de ataque, como detallado por Microsoft, es una combinación sofisticada de infiltración en las instalaciones e nubes. A menudo comienza con un compromiso del directorio activo local de una empresa.

Desde este punto de apoyo, los atacantes giran hasta la nube, apuntando a Microsoft Entra ID (anteriormente Azure AD). Su objetivo principal es encontrar una cuenta de alto privilegio, como un administrador global, que carece de una seguridad robusta, particularmente la autenticación de factores multifactor (MFA).

En una campaña reciente analizada por Microsoft, Storm-0501 identificó una cuenta de administrador global sin humanos sin humanos sin un método MFA registrado.

Cadena de ataque Storm-0501

Los atacantes restablecen la contraseña de la cuenta en las instalaciones, que luego se sincronizaron con la nube. Al hacerse cargo de esta cuenta, pudieron inscribir su propio dispositivo MFA, evitando las políticas de seguridad existentes y obteniendo un control completo sobre el dominio de la nube.

Con el acceso administrativo de alto nivel, los atacantes elevan sus privilegios dentro de Azure para convertirse en un “propietario” de todas las suscripciones en la nube de la organización.

Luego inician una fase de descubrimiento para mapear activos críticos, incluidos almacenes de datos y copias de seguridad. Después del descubrimiento, exfiltran los datos utilizando herramientas en la nube como AzCopy.

La fase de impacto final es rápida y catastrófica. Storm-0501 inicia una eliminación masiva de los recursos de Azure, que incluye cuentas de almacenamiento, instantáneas de máquinas virtuales y bóvedas de recuperación.

Para los datos protegidos por bloqueos de recursos o políticas de inmutabilidad, los atacantes primero intentan deshabilitar estas protecciones. Si no tiene éxito, recurren a cifrar los datos restantes con una clave que controlan y luego eliminando la clave, lo que hace que la información sea permanentemente inaccesible. La demanda de extorsión generalmente se entrega a través de equipos de Microsoft utilizando una cuenta comprometida.

Para combatir estas amenazas, Microsoft insta a las organizaciones a adoptar una estrategia de defensa de varias capas. Las recomendaciones clave incluyen hacer cumplir la MFA resistente al phishing para todos los usuarios, practicar el principio de menor privilegio y garantizar cuentas privilegiadas es nativa en la nube y garantizadas.

Microsoft también destaca la importancia de utilizar características de seguridad en la nube incorporadas como Microsoft Defender para la nube, aplicar bloqueos de recursos a activos críticos y permitir la inmutabilidad y las políticas de alquiler suave sobre el almacenamiento y las bóvedas clave para evitar la pérdida de datos irreversible.

Storm-0501, anteriormente conocido por los ataques contra los distritos escolares de los Estados Unidos y el sector de la salud, continúa demostrando su competencia en la navegación de entornos híbridos complejos, lo que subraya la necesidad urgente de que las empresas adapten su postura de seguridad para la era de la nube.

¡Encuentra esta historia interesante! Séguenos LinkedIn y incógnita Para obtener más actualizaciones instantáneas.