Se ha descubierto una nueva vulnerabilidad de fuga de la dirección del núcleo en las últimas versiones de Windows 11 (24h2) y Windows Server 2022 (24h2).

El defecto, identificado como CVE-2025-53136, fue introducido irónicamente por un parche de Microsoft destinado a fijar una vulnerabilidad separada, CVE-2024-43511.

Según CrowdFense, el nuevo error socava las mejoras de seguridad recientes en Windows, proporcionando un método confiable para que los atacantes omiten la aleatorización del diseño del espacio de la dirección del núcleo (KASLR), un mecanismo de defensa crítico.

En actualizaciones recientes, particularmente comenzando con las versiones 24H2 de Windows 11 y Windows Server 2022, Microsoft tomó medidas significativas para endurecer el núcleo del sistema operativo contra los ataques.

La Compañía restringió el acceso a las direcciones base del núcleo al limitar funciones como NtquerySystemInformation ().

Este cambio significó que solo los procesos altamente privilegiados podían recuperar esta información, neutralizando efectivamente una técnica común utilizada por los atacantes para evitar KASLR y hacer que sea mucho más difícil explotar las vulnerabilidades del núcleo.

Sin embargo, el análisis del parche de octubre de 2024 para CVE-2024-43511, una vulnerabilidad de la condición de carrera de tiempo de uso (ToCtou) de tiempo de comprobación, reveló un error crítico.

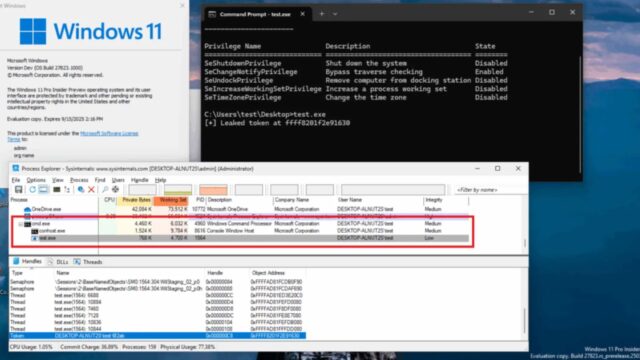

Al solucionar el error original, los desarrolladores modificaron la función RTLSIDHASHINITIATIATIAD (). El nuevo código escribe temporalmente un puntero del núcleo sensible desde la estructura del token en un búfer controlado por el usuario.

Aunque el puntero se elimina rápidamente, crea una ventana de tiempo pequeña pero explotable para que un atacante lo lea.

Explotando la condición de la carrera

Un atacante puede desencadenar esta vulnerabilidad haciendo una llamada de sistema específica (ntQueryInformationToken () con la clase TokenAccessInformation) mientras se ejecuta simultáneamente un hilo separado para leer la ubicación de la memoria donde la dirección del kernel se filtra brevemente.

A pesar de ser una condición de carrera, la ventana de tiempo es lo suficientemente amplia como para que la exploit sea altamente confiable. Una prueba de concepto demuestra que la dirección de token filtrada se puede obtener casi cada vez que se ejecuta la exploit, Crowdfense agregado.

El impacto es significativo porque esta fuga funciona en las últimas versiones totalmente parcheadas de Windows 11 y se puede ejecutar a partir de entornos de bajo privilegio, incluidas las aplicaciones Sandboxed AppContainer. Si bien la vulnerabilidad en sí solo filtra información, sirve como un poderoso primitivo.

Cuando está encadenado con un error separado, como una condición de “escritura, qué lugar”, un atacante podría lograr una escalada de privilegio local completa (LPE) sobrescribiendo el campo de privilegios del objeto token.

Este descubrimiento destaca un desafío común en la seguridad del software: arreglar una vulnerabilidad a veces puede crear inadvertidamente otro. El investigador que descubrió el defecto siguió un proceso de divulgación responsable, que comenzó el 8 de abril de 2025.

Después de una confusión inicial donde el informe se cerró por error como un duplicado, Microsoft finalmente reconoció el nuevo error válido el 25 de abril y lo asignó CVE-2025-53136 en agosto.

¡Encuentra esta historia interesante! Séguenos Google News, LinkedIny incógnita Para obtener más actualizaciones instantáneas.