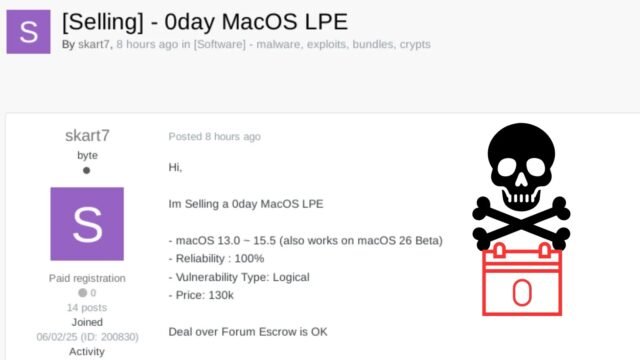

Un actor de amenaza conocido como “Skart7” supuestamente ofrece una explotación de escalada de privilegios locales de día cero (LPE) dirigida al sistema operativo MacOS de Apple para la venta en un destacado foro de piratas informáticos.

Este desarrollo representa una preocupación de seguridad significativa para los usuarios de MacOS, particularmente aquellos en entornos empresariales y organizaciones objetivo de alto valor.

Control de llave

1. Actor de amenaza “Skart7” supuestamente vendiendo MacOS de Explotación de LPE de día cero Versiones de orientación 13.0-15.5 y 26 beta.

2. Con un precio de $ 130,000 en un foro subterráneo con servicios de depósito en garantía.

3. Los reclamos siguen siendo no verificados por investigadores de seguridad o Apple.

Vulnerabilidad LPE de MACOS cero-día

La supuesta vulnerabilidad del día cero se dirige específicamente a las versiones de MacOS que abarcan desde 13.0 a 15.5, con una compatibilidad que se extiende a la liberación de MacOS 26 Beta.

De acuerdo con las afirmaciones del actor de amenaza, esto representa una vulnerabilidad lógica de LPE que permite que cualquier cuenta de usuario no privilegiada aumente los privilegios directamente al acceso a la raíz.

El mecanismo de explotación parece aprovechar las fallas lógicas en los sistemas de gestión de permisos y privilegios de MacOS, en lugar de vulnerabilidades de corrupción de memoria.

Las implicaciones técnicas de esta exploit son particularmente graves. Las vulnerabilidades de escalada de privilegios locales permiten a los atacantes que ya han obtenido acceso inicial a un sistema a través de métodos como phishing, ingeniería social u otros vectores de ataque para elevar sus permisos de los privilegios estándar de los usuarios al administrador o el acceso a nivel de raíz.

En el contexto de los sistemas MacOS, el acceso a la raíz proporciona un control completo sobre el sistema operativo, incluida la capacidad de instalar malware persistente, acceder a datos confidenciales, modificar las configuraciones del sistema y evitar controles de seguridad.

KrakenLabs informa que el actor de amenazas afirma que el exploit mantiene una confiabilidad del 100% en las versiones de MacOS compatibles, lo que sugiere un método de explotación robusto y consistente.

Este nivel de confiabilidad reclamada sugiere que la vulnerabilidad puede ser fundamental para la arquitectura de MacOS, en lugar de un simple error de implementación que podría variar en diferentes configuraciones del sistema.

La exploit se ofrece a la venta a $ 130,000 a través de un mercado subterráneo establecido dentro de la categoría de software de un conocido foro de hackers.

Vulnerabilidad LPE de MACOS cero-día

El precio sustancial refleja tanto el valor percibido de las exploits de macOS de día cero en la economía cibercriminal y la relativa rareza de tales vulnerabilidades dirigidas al sistema operativo de escritorio de Apple.

El vendedor ha indicado la voluntad de usar servicios de depósito en garantía, una práctica común en los mercados subterráneos que brinda cierta garantía a los compradores con respecto a la legitimidad de las transacciones.

La supuesta disponibilidad de esta exploit de día cero crea implicaciones de seguridad significativas para los entornos de MacOS, particularmente en entornos empresariales donde los atacantes a menudo buscan aumentar los privilegios después del compromiso inicial.

Las organizaciones que ejecutan las versiones de MacOS afectadas enfrentan riesgos potenciales, incluida la exfiltración de datos, el despliegue de ransomware, el movimiento lateral dentro de las redes y la presencia persistente de amenaza persistente avanzada (APT).

Los profesionales de la seguridad recomiendan implementar estrategias de defensa en profundidad, incluidas soluciones de detección y respuesta de punto final (EDR), sistemas de gestión de acceso a privilegios (PAM) y registro y monitoreo integrales de intentos de escalada de privilegios.

Las organizaciones también deben considerar la implementación de la caja de arena de aplicaciones, la verificación de firma de código y la segmentación de red para limitar el impacto potencial de los ataques de escalada de privilegios exitosos.

Aumentar la detección, reducir la fatiga de alerta, acelerar la respuesta; Todo con una caja de arena interactiva construida para equipos de seguridad -> Prueba cualquiera.