Las violaciones de datos de deriva de SalesLoft de agosto de 2025 son uno de los ataques de cadena de suministro más significativos en la historia de SaaS, lo que demuestra cómo una sola integración comprometida puede cascada en una exposición organizacional generalizada.

Esta sofisticada campaña, organizada por el actor de amenaza UNC6395, explotó vulnerabilidades de token OAuth para acceder a datos confidenciales de más de 700 organizaciones, incluidos los principales proveedores de seguridad cibernética como CloudFlare, Palo Alto Networks y ZScaler.

El incidente revela debilidades críticas en la seguridad de la aplicación de terceros y ofrece valiosas lecciones para fortalecer la resiliencia cibernética empresarial.

Línea de tiempo de ataque de incumplimiento de la deriva de sales desde el compromiso de GitHub hasta la exfiltración de datos

Compromiso inicial: la violación de la cuenta de GitHub

La línea de tiempo de ataque revela un enfoque metódico que comenzó meses antes de la divulgación pública. Según la investigación de Mandiant, el actor de amenaza UNC6395 obtuvo acceso por primera vez a la cuenta GitHub de Salesloft en marzo de 2025, manteniendo el acceso persistente hasta junio de 2025.

Este compromiso inicial representa una falla crítica de seguridad que no fue detectada durante tres meses.

Durante este período de acceso extendido, los atacantes demostraron una seguridad operativa sofisticada mediante la realización de actividades de reconocimiento en ambos Entornos de aplicaciones SalesLoft y Drift.

Descargaron sistemáticamente contenido de múltiples repositorios, agregaron usuarios invitados y establecieron flujos de trabajo que luego facilitarían la campaña de exfiltración de datos masivos.

Este tiempo extendido permitió a los actores de amenaza comprender a fondo el entorno objetivo e identificar los vectores de ataque más valiosos.

El compromiso de GitHub destaca un desafío fundamental en el desarrollo de software moderno: la seguridad de los repositorios de código e infraestructura de desarrollo.

SalesLoft no ha revelado cómo se obtuvo el acceso inicial de GitHub, pero esta brecha en la transparencia ha provocado críticas de los analistas de seguridad que enfatizan la importancia de comprender las causas raíz de una remediación efectiva.

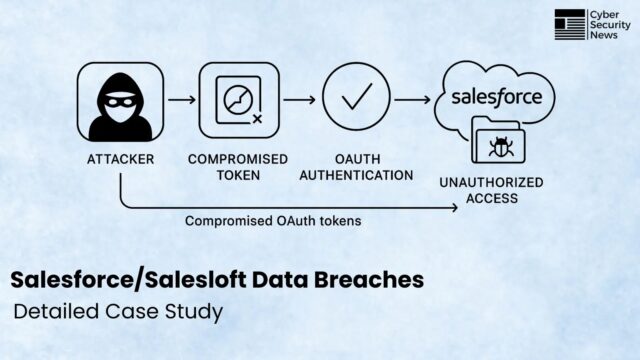

OAUTH Token Compromisos Diagrama de flujo de ataque

Explotación de la plataforma de deriva y robo de token OAuth

Después de su fase de reconocimiento, los atacantes giraron para explotar el entorno de servicios web de Amazon (AWS) de Drift, donde obtuvieron con éxito Tokens OAuth para integraciones tecnológicas de los clientes de Drift.

Esto representa la vulnerabilidad crítica de la cadena de suministro que permitió el ataque generalizado en cientos de organizaciones.

Los tokens OAuth sirven como claves digitales que autorizan aplicaciones para acceder a los datos del usuario en diferentes plataformas sin requerir la autenticación de contraseña.

En el caso de la deriva, estos tokens habilitaron la plataforma ChatBot para integrarse con sistemas de clientes como Salesforce, Google Workspace y otras aplicaciones comerciales.

Al robar estos tokens, UNC6395 heredó efectivamente los mismos privilegios de acceso confiables, lo que le permite evitar los controles de seguridad tradicionales.

La sofisticación técnica de esta fase es evidente en la capacidad de los atacantes para acceder a las credenciales OAuth alojadas en AWS y extraerlas sin detección.

Esto sugiere una comprensión profunda de la infraestructura en la nube y los sistemas de gestión de tokens, característicos de los grupos avanzados de amenaza persistente (APT).

Entre el 8 y el 18 de agosto de 2025, UNC6395 lanzó una campaña de exfiltración de datos sistemática dirigida a Instancias de Salesforce conectadas a través de integraciones de deriva. Los atacantes emplearon técnicas sofisticadas para maximizar el robo de datos mientras intentaban evadir la detección.

El objetivo principal de la campaña fue la cosecha de credenciales en lugar de la monetización de datos inmediato. UNC6395 buscó sistemáticamente a través de datos exfiltrados para secretos valiosos, que incluyen:

Amazon Web Services (AWS) Keys de acceso (Formato AKIA) Credenciales de acceso VPN VPN Contraseñas y Credenciales de API de API y Credenciales de cuenta de Servicio.

Este enfoque en la recolección de credenciales indica un enfoque estratégico destinado a permitir ataques secundarios y movimiento lateral en entornos de víctimas.

Las credenciales robadas podrían proporcionar a los atacantes acceso persistente a la infraestructura en la nube y los sistemas críticos de negocios mucho más allá de la violación inicial de la fuerza de ventas.

Empresas afectadas

La violación afectó a un número asombroso de organizaciones, con Google Threat Intelligence Group confirmando que cientos de empresas se vieron afectadas.

Entre las víctimas reveladas públicamente hay varios vendedores de seguridad cibernética prominentes, destacando la naturaleza indiscriminada de los ataques de la cadena de suministro:

Tenible: Exposición informada de la información del caso de atención al cliente y los datos de contacto del negocio Punto de prueba: Confirmado como afectado en múltiples avisos de seguridad

Qualys: Acceso de Salesforce limitado confirmado sin impacto en los entornos de producción Cybark: Compromiso revelado de los datos de CRM al tiempo que enfatiza la exposición a las credenciales del cliente

Wealthsimple: informó un impacto más extenso, incluidas las identificaciones gubernamentales de los clientes e información personal.

Análisis de causa raíz: fallas de seguridad sistémica

La violación de deriva de SalesLoft revela múltiples fallas de seguridad interconectadas que se combinaron para crear un catastrófico Vulnerabilidad de la cadena de suministro:

El compromiso inicial de GitHub sugiere controles de seguridad inadecuados en torno a repositorios de código e infraestructura de desarrollo. Las fallas clave incluyen:

Controles de acceso insuficientes y monitoreo de cuentas de desarrollo crítico Falta de capacidades de detección para el acceso al repositorio no autorizado Tiempo de permanencia extendido (más de 3 meses) sin detección de actividad maliciosa

La capacidad de los atacantes para acceder y robar tokens OAuth de entornos de AWS indica deficiencias significativas en la gestión de credenciales:

Protección inadecuada de las tokens de autenticación de alto valor segmentación insuficiente entre entornos de desarrollo y producción Falta de detección de anomalías para patrones de uso de tokens OAuth

Las organizaciones demostraron una supervisión insuficiente de las integraciones de terceros:

Ejeciones de OAuth de OAUTH en exceso que otorgan acceso excesivo a aplicaciones integradas Monitoreo inadecuado del comportamiento de la aplicación de terceros Falta de evaluaciones de seguridad regulares para aplicaciones conectadas

Brechas de detección y respuesta

La duración extendida de la actividad maliciosa (más de 10 días) revela deficiencias de detección y respuesta:

Monitoreo insuficiente en tiempo real de los patrones de uso de API Reconocimiento retrasado de actividades de extracción de datos a granel anómalos intercambio de inteligencia de amenazas inadecuadas entre proveedores y clientes

Estrategias de mitigación

Según las lecciones aprendidas de este incidente, las organizaciones deben implementar estrategias de mitigación integrales que aborden las mejoras de seguridad inmediatas y a largo plazo:

Acciones de respuesta inmediata

Endurecimiento de seguridad del token OAuth:

Implementar tokens de acceso con restricciones de remitente utilizando TLS mutuo (MTL) o DPOP (demostrando prueba de posesión)

Establecer políticas de rotación de tokens actualizar para clientes públicos implementa el monitoreo en tiempo real para las anomalías de uso de tokens OAuth

Revisión de integración de terceros:

Realizar auditorías integrales de todas las aplicaciones conectadas y sus permisos implementan principios de menos privilegios para los ámbitos de OAuth y el acceso a la API Establecer evaluaciones de seguridad regulares para integraciones críticas

Monitoreo y detección mejorados:

Implementar análisis avanzados para patrones de uso de API y operaciones de datos masivos Implementa una alerta en tiempo real para las actividades sospechosas de consultas SOQL Establezca perfiles de comportamiento de línea de base para el uso legítimo de la aplicación de la aplicación

Mejoras de seguridad estratégica

Gestión de riesgos de la cadena de suministro:

Las organizaciones deben implementar programas integrales de gestión de riesgos de terceros:

Realizar evaluaciones de seguridad de proveedores rigurosas antes de la integración Establecer un monitoreo continuo de las posturas de seguridad de los proveedores implementa requisitos de seguridad contractuales y SLA

Implementación de arquitectura de confianza cero:

Aplicar Los principios de confianza cero para todas las integraciones de terceros implementan la verificación continua y los controles de acceso de menos privilegios de privilegio implementan la segmentación de la red para limitar el potencial de movimiento lateral

Mejora de la seguridad del desarrollo:

Implementar controles de seguridad integrales para repositorios de código implementa monitoreo en tiempo real para el entorno de desarrollo Acceso Establecer prácticas de ciclo de vida de desarrollo de software seguro (SDLC)

El incidente demuestra cómo los actores de amenaza sofisticados pueden explotar las relaciones de confianza para lograr un impacto generalizado en cientos de organizaciones simultáneamente.

A medida que los ataques de la cadena de suministro continúan evolucionando en sofisticación y escala, las lecciones aprendidas de esta violación serán cruciales para las organizaciones que buscan protegerse contra futuras amenazas.

La clave no es solo implementar controles de seguridad individuales, sino para desarrollar programas de seguridad integrales e integrados que puedan adaptarse a la naturaleza dinámica de las amenazas cibernéticas modernas.

¡Encuentra esta historia interesante! Séguenos Google News, LinkedIny incógnita Para obtener más actualizaciones instantáneas.