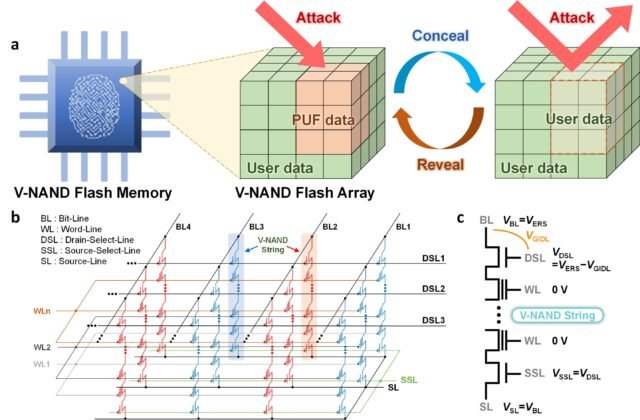

PUF oculto usando GIDL Borrar en la memoria flash V-Nand. (a) Esquema del PUF oculto utilizando la memoria flash V-Nand. (B) Diagrama de circuito de la memoria flash V-Nand. (C) Descripción del método de borrado GIDL. Crédito: Nature Communications

La Facultad de Ingeniería de la Universidad Nacional de Seúl anunció que un equipo de investigación ha desarrollado una nueva tecnología de seguridad de hardware basada en la memoria NAND Flash NAND disponible comercialmente (memoria Flash V-Nand).

Llamada “Función física no clonable oculta (PUF ocultable)”, esta tecnología mantiene las ventajas centrales de la PUF convencional (inquietabilidad y aleatoriedad), al tiempo que agrega una característica novedosa: la capacidad de ocultar la clave de seguridad y revelarla solo cuando sea necesario. Esto marca la primera implementación del mundo de dicha funcionalidad en la memoria flash V-Nand.

El estudio fue publicado en línea el 3 de junio en las comunicaciones de la naturaleza. El estudio fue del equipo de investigación del profesor Jong-ho Lee del Departamento de Ingeniería Eléctrica e Informática.

Con el rápido avance de IA y Big Data, el uso de datos se ha disparado, lo que hace que la seguridad de los datos sea más crítica que nunca. Los sistemas de contraseña tradicionales están demostrando ser insuficientes, y la tecnología PUF ha surgido como una alternativa prometedora. PUFS aprovechan las pequeñas diferencias físicas y naturales en la fabricación de semiconductores para generar valores únicos que no pueden clonarse o predecir. Sin embargo, los PUF convencionales se han limitado en gran medida a los dispositivos a escala de laboratorio, enfrentando desafíos en la producción en masa y el ocultamiento clave seguro.

Para superar estas limitaciones, el equipo de investigación empleó una aplicación débil del mecanismo de borrado GIDL (fuga de drenaje inducido por la puerta) en la memoria flash V-Nand para amplificar deliberadamente la variación en los niveles de borra entre las células de memoria, lo que permite la generación de datos de PUF.

Significativamente, este enfoque no requiere cambios en los circuitos o la estructura, lo que permite que el PUF se implementará directamente en la memoria flash V-Nand ampliamente utilizada. Una ventaja importante de este método es que la clave de seguridad se puede ocultar bajo los datos del usuario cuando no están en uso y se revelan solo cuando sea necesario. Esto optimiza tanto la seguridad como la eficiencia del espacio de memoria. El mismo espacio de memoria utilizado para almacenar claves de seguridad puede reutilizarse para el almacenamiento de datos generales, lo que permite un diseño de sistema más eficiente.

Generación de claves PUF y método operativo utilizando GIDL Borrar en la memoria flash V-Nand. (A) Distribución VTH de las células flash V-Nand después de borrado de GIDL débil. (B) Comparación entre el PUF basado en Flash convencional y el método propuesto. (C) Mecanismo operativo del PUF basado en la memoria Flash V-Nand. (D) Resultados de la prueba de autocorrelación de la tecla PUF generada. Crédito: Nature Communications

Los investigadores validaron su enfoque utilizando la memoria flash comercial V-Nand. Los datos de PUF generados mantuvieron la precisión del 100% y la aleatoriedad en varias condiciones, incluidas las variaciones de temperatura de 25 ° C a 85 ° C y más de 10 millones de ciclos de lectura.

La función clave de ocultación y revelación se repitió con éxito más de 100 veces sin error, lo que demuestra la confiabilidad de la tecnología. Además, los ataques de aprendizaje automático simulados solo pudieron predecir las claves en un nivel consistente con la conjetura aleatoria, confirmando la alta seguridad del PUF oculto.

Al habilitar la generación segura, el almacenamiento y la ocultación de claves en los componentes de memoria disponibles comercialmente, este sistema de alta fiabilidad tiene un fuerte potencial de implementación en teléfonos inteligentes, vehículos y dispositivos IoT que requieren seguridad robusta. El equipo de investigación planea expandir la aplicación de tecnología PUF oculto a una gama más amplia de soluciones de seguridad de hardware.

El profesor Lee declaró: “El PUF oculto se destaca por su creatividad y practicidad, ya que utiliza la tecnología de memoria NAND vertical de NAND producida en masa sin modificaciones. Esperamos que se adopte ampliamente en el campo de la seguridad de la información”.

El autor principal Sung-Ho Park agregó: “Esta investigación es significativa porque demuestra cómo se puede implementar PUFS utilizando la operación de borrado de la memoria flash V-Nand existente sin alterar los circuitos o el diseño. Al permitir la exposición selectiva de la clave de seguridad, nuestro método abre nuevas posibilidades para mejorar la eficiencia de seguridad y memoria”.

Actualmente, Park está buscando un programa de maestría y doctorado integrado en el Departamento de Ingeniería Eléctrica e Informática de la Universidad Nacional de Seúl. Sus intereses de investigación incluyen mejorar las características de la memoria flash V-Nand, la computación neuromórfica y la seguridad de los datos.

Más información: Sung-Ho Park et al, Funciones físicas físicas ocultables que utilizan memoria vertical NAND Flash, Nature Communications (2025). Doi: 10.1038/s41467-025-60415-y

Proporcionado por la Universidad Nacional de Seúl

Cita: la tecnología de seguridad de hardware puede ocultar y revelar claves de cifrado a pedido usando la memoria flash 3D (2025, 30 de junio) recuperada el 30 de junio de 2025 de https://techxplore.com/news/2025-06-hardware-tech-reveal-fryption-keys.html

Este documento está sujeto a derechos de autor. Además de cualquier trato justo con el propósito de estudio o investigación privada, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona solo para fines de información.