Una nueva herramienta de prueba de concepto (POC) llamada BitLockmove demuestra una nueva técnica de movimiento lateral que aprovecha las interfaces del modelo de objetos de componentes distribuidos de BitLocker (DCOM) y el secuestro de COM.

Lanzado por el investigador de seguridad Fabian Mosch de R-TEC Cyber Security, la herramienta permite a los atacantes ejecutar código en sistemas remotos dentro de la sesión de un usuario que ya registró, sin pasar por la necesidad de robar credenciales o hacer pasar por cuentas.

La herramienta BitLockmove explota cómo ciertas clases de COM, cuando se configuran como “usuario interactivo”, puede generar un proceso en el contexto de la sesión actual del usuario.

Supongamos que estos procesos también son susceptibles al secuestro de COM. En ese caso, un atacante puede modificar de forma remota el registro, entregar una DLL maliciosa a través del bloque de mensajes del servidor (SMB) y activar su ejecución a través de DCOM.

Esta técnica es particularmente sigilosa porque el código malicioso se ejecuta directamente dentro del contexto del usuario objetivo, generando menos indicadores de compromiso en comparación con los métodos tradicionales como el robo de credenciales de LSASS.

El POC se dirige específicamente a la clase Bdeuilauncher (CLSID AB93B6F1-BE76-4185-A488-A9001B105B94), que puede iniciar varios procesos. Uno de estos, Baaupdate.exe, es vulnerable al secuestro de COM cuando se inicia con parámetros específicos.

La herramienta secuestra un bitlocker relacionado CLSID (A7A63E5C-3877-4840-8727-C1EA9D7A4D50) desde el sistema remoto. Dado que BitLocker está habilitado más comúnmente en los sistemas operativos del cliente de Windows, esta técnica de movimiento lateral es principalmente efectiva contra estaciones de trabajo en lugar de servidores.

Modos de operación de BitLockmove

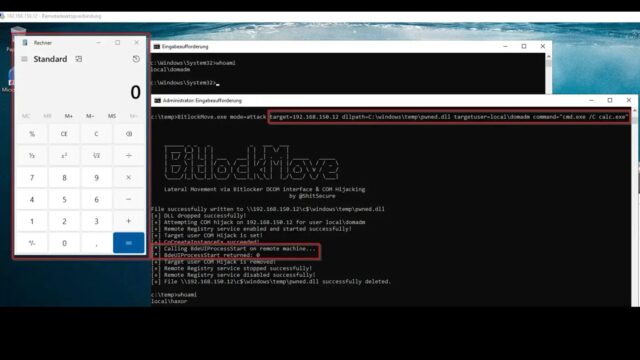

La herramienta, escrita en C#, funciona en dos modos distintos: enumeración y ataque.

Modo enum: un atacante puede usar este modo para identificar sesiones de usuario activas en un host de destino. Esto le permite al actor de amenaza seleccionar a un usuario de alto privilegio, como un administrador de dominio, para el ataque. Modo de enumeración Modo de ataque: en este modo, la herramienta ejecuta el ataque. El atacante especifica el host de destino, el nombre de usuario de la sesión activa, una ruta para soltar el DLL malicioso y el comando que se ejecutará. Luego, la herramienta realiza la secuestro de COM remoto, desencadena la carga útil y limpia eliminando el secuestro del registro y eliminando la DLL. Modo de ataque

Los defensores pueden detectar esta técnica al monitorear comportamientos específicos. Los indicadores clave incluyen el secuestro de COM remoto del CLSID relacionado con BitLocker dirigido, seguido del proceso Baaupdate.exe Carga de una DLL recién descartada desde la ubicación del secuestro.

Los subprocesos sospechosos que generan desde baaupdate.exe o bdeuisrv.exe también son fuertes signos de compromiso. Los equipos de seguridad pueden construir consultas de caza de amenazas para buscar la presencia del proceso bdeuisrv.exe, ya que su uso legítimo es raro.

El POC usa una DLL codificada, que hace directamente la detección basada en la firma; Sin embargo, los atacantes pueden crear fácilmente DLL personalizados para evadir tales defensas.

¡Encuentra esta historia interesante! Séguenos Google News, LinkedIny incógnita Para obtener más actualizaciones instantáneas.