La autenticación de dos factores (2FA) es una excelente manera de aumentar la seguridad de sus cuentas. Pero incluso con esa capa adicional de seguridad, los actores maliciosos están encontrando formas de entrar. Los llamados ataques adversarios en el medio aprovechan los métodos de autenticación más débiles para acceder a las cuentas. Su autenticación de dos factores y multifactor (MFA) puede ser débil, pero, por suerte, hay algo que puede hacer al respecto.

Cómo funciona la autenticación multifactor

MFA utiliza dos o más puntos de control para confirmar la identidad de un usuario para acceder a una cuenta o sistema. Esto es más seguro que depender de solo una combinación de nombre de usuario y contraseña, especialmente dada lo fácil que son muchas contraseñas para romper y cuántos han encontrado su camino en la web oscura. Las contraseñas son a menudo básicas y repetidas, por lo que una vez que se ha comprometido una contraseña, se puede usar para entrar en muchas cuentas. Es por eso que es tan importante usar contraseñas fuertes y únicas para cada una de sus cuentas.

Con MFA, una contraseña no es suficiente. A partir de aquí, el usuario debe validar su inicio de sesión utilizando al menos una evidencia adicional, idealmente a la que solo tienen acceso. Esto puede ser un factor de conocimiento (un PIN), un factor de posesión (un código de una aplicación de autenticador) o un factor de identidad (una huella digital).

Tenga en cuenta que si bien 2FA y MFA a menudo se usan indistintamente, no son necesariamente lo mismo. 2FA utiliza dos factores para verificar el inicio de sesión de un usuario, como una contraseña más una pregunta de seguridad o código SMS. Con 2FA, ambos factores pueden algo que el usuario conoce, como su contraseña y un PIN.

MFA requiere al menos dos factores, y deben ser independientes: una combinación de un factor de conocimiento como una contraseña, más una ID biométrica o un autenticador seguro como una clave de seguridad o una contraseña única. En general, cuanto más se necesiten factores de autenticación, mayor será la seguridad de la cuenta. Pero si todos los factores se pueden encontrar en el mismo dispositivo, la seguridad está en riesgo si ese dispositivo es pirateado, perdido o robado.

MFA aún puede verse comprometido

Si bien tener MFA habilitado en sus cuentas puede hacer que se sienta seguro, algunos métodos de MFA pueden verse comprometidos casi tan fácilmente como sus nombres de usuario y contraseñas.

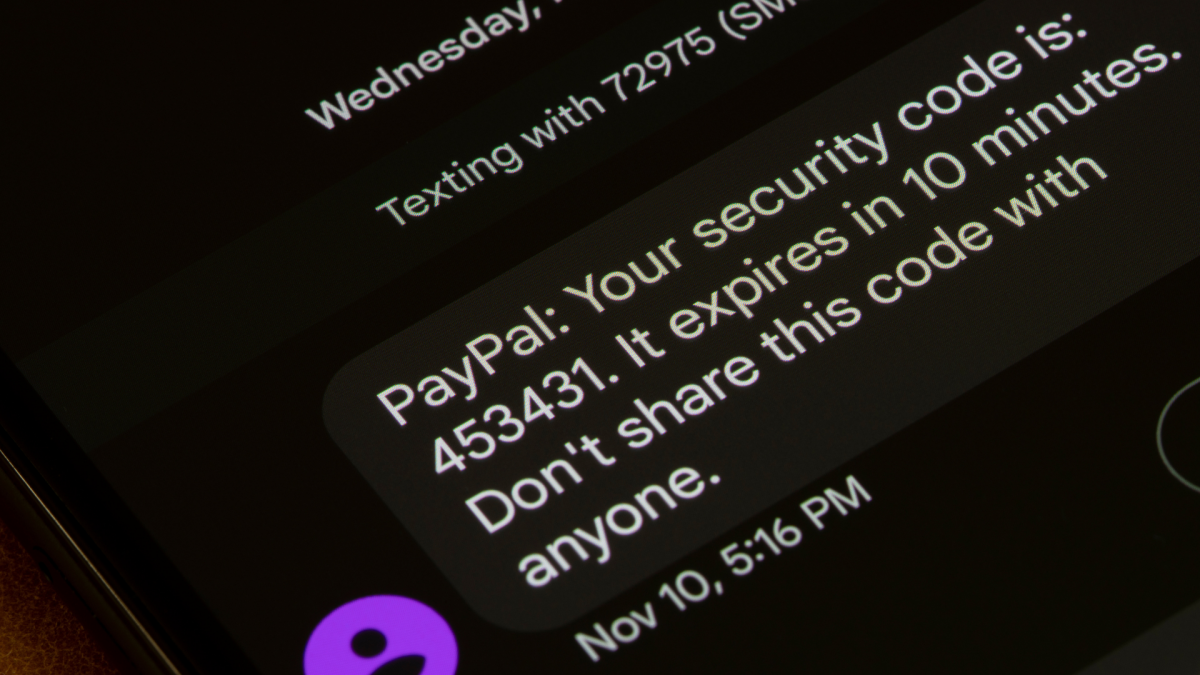

Como informa ARS Technica, ciertos factores de conocimiento y posesión son susceptibles de phishing. Los ataques conocidos como códigos de autenticación de objetivos adversos en el medio, como los enviados a través de SMS y correo electrónico, así como contraseñas de un solo tiempo de las aplicaciones de autenticador, lo que permite a los piratas informáticos acceder a sus cuentas a través de factores que les ha entregado sin saberlo.

¿Qué piensas hasta ahora?

El ataque funciona de la siguiente manera: los malos actores le envían un mensaje que dice que una de sus cuentas, por ejemplo, Google, se ha visto comprometida, con un enlace para iniciar sesión y bloquearlo. El enlace se ve real, al igual que la página en la que aterriza, pero en realidad es un enlace de phishing conectado a un servidor proxy. El servidor reenvía las credenciales que ingresa al sitio real de Google, que desencadena una solicitud de MFA legítima (y si ha configurado MFA en su cuenta, no hay razón para creer que esto sea sospechoso). Pero cuando ingresa el código de autenticación en el sitio de phishing o aprueba la notificación push, inadvertidamente le ha dado acceso al hacker a su cuenta.

Adversary-in-the-Middle es aún más fácil de llevar a cabo gracias a los kits de herramientas de phishing como servicio disponibles en foros en línea.

Cómo maximizar la seguridad de MFA

Para aprovechar al máximo MFA, considere cambiar de factores como los códigos SMS y las notificaciones de empuje a un método de autenticación que es más resistente al phishing. La mejor opción es MFA basada en credenciales de WebAuthn (biometría o keys) que se almacenan en el hardware de su dispositivo o en una llave de seguridad física como Yubikey. La autenticación solo funciona en la URL real y en las proximidades del dispositivo, por lo que los ataques adversarios en el medio son casi imposibles.

Además de cambiar su método MFA, también debe tener cuidado con las banderas rojas de phishing habituales. Al igual que muchos esquemas de phishing, MFA ataca se presa de las emociones del usuario o la ansiedad de que su cuenta se vea comprometida y la sensación de urgencia para resolver el problema. Nunca haga clic en enlaces en mensajes de remitentes desconocidos, y no reaccione a supuestos problemas de seguridad sin verificar su legitimidad primero.