Resumen 1. Los estafadores inyectan números de teléfono falsos en sitios web legítimos de la compañía (Netflix, Microsoft, Bank of America) utilizando parámetros de URL maliciosos. 2. Los cibercriminales compran anuncios de Google que conducen a sitios web reales con URL codificadas que explotan vulnerabilidades de búsqueda para mostrar información de contacto fraudulento. 3. Las víctimas ven URL y diseños de la compañía auténtica, haciendo que los números falsos aparezcan como resultados de búsqueda oficiales. 4. Evite los números de llamadas encontrados en las URL y verifique la información de contacto a través de canales oficiales.

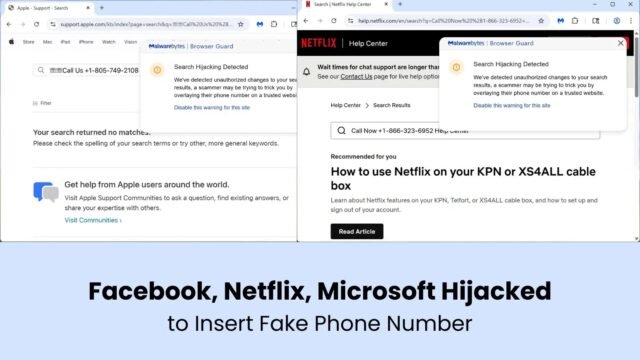

Una operación de estafa sofisticada dirigida a las principales compañías estadounidenses, incluidas Netflix, Microsoft y Bank of America, donde los atacantes manipulan sitios web legítimos para mostrar números de teléfono fraudulentos.

El ataque, técnicamente clasificado como un ataque de inyección de parámetros de búsqueda, explota vulnerabilidades en las funcionalidades de búsqueda del sitio web para incrustar información de contacto controlada por estafadores directamente en las páginas oficiales de la compañía.

Este método resulta particularmente peligroso porque las víctimas ven la URL de la compañía auténtica en la barra de direcciones de su navegador, mientras que, sin saberlo, ve contenido malicioso, lo que hace que la estafa sea casi imposible de detectar sin herramientas de seguridad especializadas.

Ataque de inyección de parámetros de búsqueda

Malwarebytes informes que los estafadores orquestan sus ataques a través de un proceso de varios pasos que comienzan con los resultados de búsqueda patrocinados en Google.

Los ciberdelincuentes compran anuncios que parecen representar marcas legítimas, dirigiendo a los usuarios a lo que parecen ser páginas de soporte oficiales.

Sin embargo, estos enlaces contienen parámetros de URL maliciosos que explotan las vulnerabilidades de entrada reflejadas en la funcionalidad de búsqueda de los sitios web de destino.

Cuando las víctimas hacen clic en estos enlaces envenenados, aterrizan en sitios web genuinos de la compañía: Netflix, Microsoft, Bank of America, PayPal, Apple, Facebook y HP, pero con una diferencia crucial.

Los atacantes crean URL que contienen caracteres codificados como %20 (que representan espacios) y %2B (que representan más letreros) junto con sus números de teléfono fraudulentos.

Estos parámetros manipulan los resultados de búsqueda del sitio para mostrar de manera prominente la información de contacto del estafador en lugar de los números de soporte legítimos.

Resultados de búsqueda de Netflix

El ejemplo de Netflix demuestra cómo los atacantes incrustan los números de teléfono falsos directamente en la pantalla de resultados de búsqueda, lo que hace que parezca que el número fraudulento es un resultado oficial de búsqueda del sistema propio de Netflix.

Esta técnica de manipulación de URL evita las medidas de seguridad tradicionales porque la víctima permanece en el sitio web auténtico durante todo el proceso.

El éxito de estos ataques se basa en el fracaso de los sitios web para desinfectar adecuadamente los parámetros de consulta de búsqueda. Cuando los usuarios ingresan términos de búsqueda, muchos sitios web corporativos simplemente reflejan cualquier datos en la URL sin una validación adecuada.

Estafa de manzana

Esto crea una vulnerabilidad de entrada reflejada que los estafadores explotan para inyectar su contenido malicioso.

Los caracteres codificados en las URL tienen un doble propósito: ayudan a evitar los filtros de seguridad básicos al tiempo que garantizan que los números de teléfono malicioso se muestren correctamente en los sitios web de destino.

Por ejemplo, la codificación %20 permite que los espacios en los números de teléfono renderen correctamente, mientras que %2B asegura que los signos más aparecen correctamente en los formatos de número de teléfono internacional.

Los usuarios deben observar las banderas rojas, incluidos los números de teléfono que aparecen en URL, términos de búsqueda sospechosos como “llamar ahora” o “soporte de emergencia” en la barra de direcciones del navegador y personajes codificados excesivos junto con los números de teléfono.

Antes de llamar a cualquier número de soporte encontrado a través de los resultados de búsqueda, los usuarios deben verificar la información de contacto a través de comunicaciones oficiales de la compañía o canales de redes sociales para garantizar la autenticidad y evitar ser víctimas de estas estafas sofisticadas.

Ataque de credenciales en vivo Unmask y defensa instantánea – Seminario web gratuito