Una técnica sofisticada denominada “ECSCAPE” que permite que los contenedores maliciosos se ejecuten en el Servicio de Contenedores Elásticos de Amazon (ECS) roben las credenciales de AWS de otros contenedores que comparten la misma instancia de EC2.

El descubrimiento destaca las debilidades críticas de aislamiento en las implementaciones de ECS de múltiples inquilinos y subraya las ventajas de seguridad de la arquitectura Micro-VM de AWS Fargate.

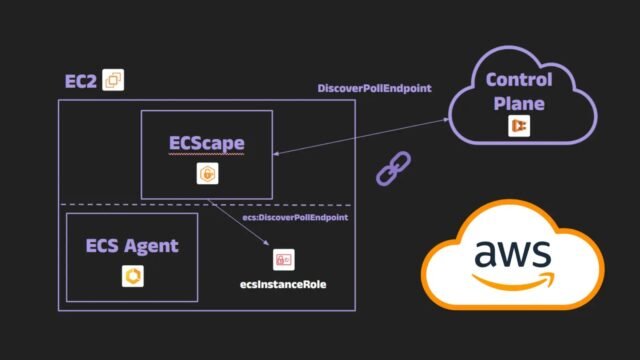

La técnica, desarrollada por el investigador de seguridad Naor Haziz, explota un protocolo interno indocumentado entre los agentes de ECS y el plano de control de AWS para exfiltrar las credenciales de IAM a través de los límites del contenedor.

A diferencia de los métodos tradicionales de escape de contenedores que requieren acceso a nivel de host, ECSCape opera completamente dentro del espacio de nombres del contenedor mientras aprovecha la manipulación de la red para hacerse pasar por el agente ECS.

El ataque comienza cuando un contenedor comprometido accede al servicio de metadatos de instancia (IMD) al 169.254.169.254 para obtener las credenciales de roles IAM de la instancia EC2. Estas credenciales, típicamente utilizadas por el Agente ECS para operaciones legítimas, se convierten en la base del posterior ataque de suplantación.

Utilizando las credenciales de instancia robadas, los atacantes pueden descubrir el punto final de votación del Plano de Control de ECS a través de la API ECS: DiscoverPollendpoint y recopilar identificadores esenciales, incluidos ARN de clúster y ARN de instancia de contenedores.

El proceso malicioso establece una conexión de WebSocket forjada con el Servicio de Comunicación de Agentes de AWS (ACS), el canal interno a través del cual ECS ofrece credenciales de tareas a los agentes.

Ecscape Attack abusa del protocolo ECS

Al incluir el parámetro sendcredentials = true en el apretón de manos de WebSocket, los atacantes pueden recibir todas las credenciales de IAM para cada tarea que se ejecuta en la instancia de EC2 compartida.

Esto incluye credenciales de roles de aplicación y credenciales de rol de ejecución de tareas, que a menudo contienen permisos confidenciales para acceder a AWS Secrets Manager, Repositorios ECR y registros de CloudWatch.

ECSCAPE demuestra particularmente las características de sigilo, ya que las credenciales robadas funcionan de manera idéntica a las legítimas. AWS CloudTrail registra el atributo API de atributo al papel de la tarea de víctima en lugar del contenedor de ataque, lo que hace que la detección inicial sea extremadamente desafiante.

La técnica rompe suposiciones fundamentales sobre el aislamiento de contenedores en entornos de ECS, lo que permite que las tareas de baja privilegiado asuman los permisos de contenedores de alta privilegiado en el mismo host.

En entornos de demostración, investigadores presentado Cómo un contenedor con políticas de Deny-All IAM podría eliminar con éxito los cubos S3 utilizando credenciales robadas de una tarea vecina con S3 Full Access.

El ataque también permitió la extracción de secretos sensibles destinados a otros contenedores, comprometiendo efectivamente el modelo de seguridad de múltiples inquilinos.

AWS revisó los hallazgos a través de su programa de divulgación coordinada, pero clasificó el comportamiento como una consideración de diseño en lugar de una vulnerabilidad. La compañía enfatizó que los contenedores que comparten instancias de EC2 son implícitamente parte del mismo dominio de confianza a menos que los usuarios implementen medidas de aislamiento adecuadas.

Después de la divulgación, AWS actualizó su documentación para advertir explícitamente que “las tareas que se ejecutan en la misma instancia de EC2 pueden acceder potencialmente a las credenciales que pertenecen a otras tareas en esa instancia”. La compañía recomienda encarecidamente a AWS Fargate para escenarios que requieran garantías de aislamiento más fuertes.

Los expertos en seguridad recomiendan varias estrategias de mitigación: deshabilitar o restringir el acceso de IMD para contenedores a través de controles de red o la configuración de ECS_AWSVPC_BLOCK_IMDS, evitando la ubicación conjunta de tareas de alto privilegio y de bajo privilegio de bajo privilegio, implementando las políticas de IAM de IAM de menor privilegio para las roles de tareas y la implementación de la reducción de la CloudRail de la CloudRail a la detección de la CECUNAL DE LA CEDIETA ANUSUAL.

Las organizaciones que ejecutan ECS en EC2 deben tratar cada instancia como un dominio de falla potencial y consideran migrar cargas de trabajo confidenciales a la arquitectura de micro-VM aislada de Fargate para límites de seguridad mejorados.

Equipe su SOC con el acceso completo a los últimos datos de amenazas de cualquiera. Obtenga una prueba gratuita de 14 días