Ha surgido una sofisticada campaña de malware que aprovecha la inteligencia artificial para crear aplicaciones engañosamente legítimas, marcando una evolución significativa en las tácticas cibernéticas.

La familia de malware Evilai representa una nueva raza de amenazas que combina código generado por IA con técnicas tradicionales de troyanos para infiltrarse en los sistemas de todo el mundo mientras mantiene un nivel de sigilo sin precedentes.

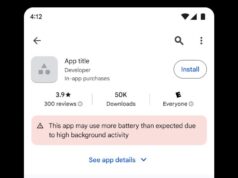

El malware se opera disfrazando a sí mismo como productividad y herramientas mejoradas con AI, completa con interfaces profesionales, firmas digitales válidas y características funcionales que se alinean con sus propósitos anunciados.

Las aplicaciones como “receta lister”, “buscador manual” y “editor de PDF” proporcionan una utilidad genuina a los usuarios al tiempo que ejecuta las cargas útiles maliciosas en segundo plano.

Este enfoque de doble propósito reduce significativamente la sospecha del usuario y permite que el malware establezca la persistencia antes de la detección.

Los datos de telemetría global revelan el alcance extenso de la campaña, con infecciones que abarcan múltiples continentes y afectan los sectores críticos, incluidos la fabricación, los servicios gubernamentales y la atención médica.

Europa ha informado la mayor concentración de casos con 56 incidentes, seguido de las regiones de América y AMEA con 29 casos cada uno.

La distribución geográfica rápida dentro de solo una semana de monitoreo indica un panorama de amenazas activo y en expansión.

TREND MICRO Investigadores identificaron que Evilai emplea tácticas sofisticadas de ingeniería social combinadas con un código generado por IA que parece limpio y legítimo a las herramientas de análisis estáticos.

Los actores de amenaza crean aplicaciones completamente novedosas en lugar de imitar las marcas de software existentes, lo que hace que la detección sea considerablemente más desafiante para las soluciones de seguridad tradicionales.

Mecanismos avanzados de infección y persistencia

La cadena de infección del malware comienza cuando los usuarios lanzan aplicaciones aparentemente legítimas, lo que desencadena un proceso de ejecución de Node.js encubierto que permanece oculto a la visibilidad del usuario.

Flujo de infección observado de Evilai (Fuente – Trend Micro)

El ataque aprovecha una secuencia de comando cuidadosamente orquestada que inicia en silencio Node.exe a través de Windows Command Line, ejecutando cargas útiles de JavaScript almacenadas en directorios temporales.

El mecanismo de persistencia demuestra una sofisticación notable a través de múltiples métodos redundantes.

Evilai crea tareas programadas llamadas “sys_component_health_ {uid}” que se disfrazan de procesos legítimos de Windows, activando diariamente a las 10:51 a.m. y repitiendo cada cuatro horas. La implementación utiliza la siguiente estructura de comando:

schtasks /create /tn “sys_component_health_ {uid}” /tr “\” c: \ windows \ system32 \ cmd (.) exe \ ” /c iniciar \” \ ” /min \”%^localAppData^%\ programas \ nodejs \ node (.) exe \ “\”%^localpdata^%\ temp \ {js \ \ \ “. /SC Daily /St 10:51 /RI 240 /Du 24:00 /F

Además, el malware establece entradas de registro en la tecla Windows Run, asegurando la ejecución en el inicio de sesión del usuario mientras crea accesos directos del menú de inicio para mantener la ilusión de la instalación de software legítimo.

Los archivos de JavaScript siguen constantemente patrones de nombres con sufijos GUID que terminan en personajes como “o”, “ro” o “de”.

Las capacidades de evasión de detección de Evilai se extienden más allá de la ofuscación tradicional a través de la implementación de bucles anti-análisis utilizando el hash de 32 bits Murmurhash3.

Estos bucles crean la aparición de ciclos de ejecución potencialmente infinitos a las herramientas de análisis estático, mientras que en realidad se ejecutan solo una vez, obligando efectivamente a los analistas a confiar en métodos de análisis dinámicos en lugar del examen de código estático.

Aumente su SOC y ayude a su equipo a proteger su negocio con inteligencia gratuita de amenazas de primer nivel: Solicitar prueba de prueba premium de búsqueda TI.