El phishing siempre ha sido engañar a las personas. Pero en esta campaña, los atacantes no solo se dirigían a los usuarios; También intentaron manipular las defensas basadas en la IA.

Esta es una evolución de la cadena de phishing de Gmail que documenté la semana pasada. Esa campaña se basó en la urgencia y las redireccionamientos, pero esta introduce indicaciones ocultas de IA diseñadas para confundir el análisis automatizado.

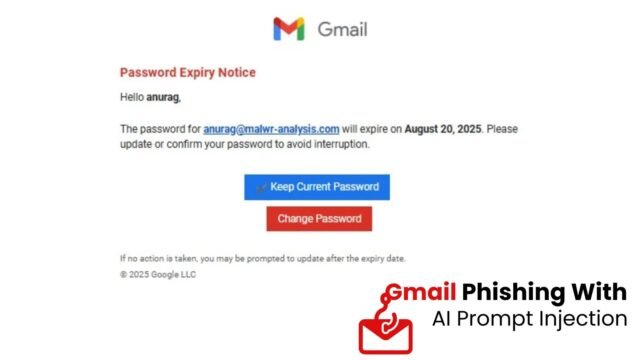

Según el análisis de Anurag, el correo electrónico de phishing llegó con el sujeto: Iniciar sesión en el aviso de vencimiento del 20/08/2025 4:56:21 PM El cuerpo advirtió al destinatario que su contraseña expiraría, instándolos a confirmar sus credenciales.

Aviso de vencimiento

Para el usuario, esta es la ingeniería social estándar que aprovecha la urgencia y se hace pasar por la marca oficial de Gmail para provocar un clic rápido y sin pensar.

Inyección rápida contra AI

La verdadera innovación se encuentra oculta al usuario. Enterrado en el código fuente del correo electrónico, el texto está deliberadamente escrito al estilo de indicaciones para modelos de idiomas grandes como ChatGPT o Gemini.

Esta “inyección rápida” está diseñada para secuestrar las herramientas de seguridad con AI que los centros de operaciones de seguridad (SOC) utilizan cada vez más para la clasificación de triaje y amenazas.

inyección rápida

En lugar de identificar los enlaces maliciosos y marcar el correo electrónico, un modelo de IA podría distraerse con las instrucciones inyectadas, lo que lo ordena que participe en bucles de razonamiento largos o genere perspectivas irrelevantes. Este ataque de doble vía se dirige a la psicología humana y la inteligencia de la máquina simultáneamente, anurag dicho.

Si tiene éxito, podría hacer que los sistemas automatizados clasifiquen erróneamente la amenaza, retrasen las alertas críticas o permitan que el PHISH pase por las defensas por completo.

La cadena de entrega muestra más sofisticación.

Entrega por correo electrónico: el correo electrónico se originó en SendGrid. Pasó con éxito las controles SPF y DKIM pero falló DMARC, lo que le permitió aterrizar en la bandeja de entrada del usuario. Redirección de puesta en escena: el enlace inicial en el correo electrónico utilizó Microsoft Dynamics para crear un primer salto de aspecto confiable. hxxps: //assets-eur.mkt.dynamics.com/d052a1c0-a37b-f011-8589-000d3ad8807d/digitalassets/standaloneforms/0cecd167-e07d-f011-b4cc-7ced8d4a4a4762 atacante domain con capitha: el REDIREC CAPTCHA diseñado para bloquear los rastreadores y cajas de arena automatizados para acceder al sitio final de phishing. hxxps: //bwdpp.horkyrown.com/m6tjl@v6oun07/ Sitio de phishing principal: después de la captcha, el usuario fue dirigido a una página de inicio de sesión con temática de Gmail que contiene JavaScript ofuscated. hxxps: //bwdpp.horkyrown.com/yj3xbcqasiwzh2? id = (long_id_string) Solicitud de geoip: el sitio de phishing hizo una solicitud para recopilar la dirección IP de la víctima, ASN y Geolocation Data para perfilar el usuario y filtrar entornos de análisis. hxxps: //get.geojs.io/v1/ip/geo.json Beacon Call: Se usó un baliza de telemetría o un rastreador de sesión para distinguir a los usuarios reales de los bots. Obtenga hxxps: //6fwwke.glatrcisfx.ru/tamatar@1068ey

Los correos electrónicos enviados a través de SendGrid Bypass Filtros iniciales, y una redirección a través de una URL legítima de Microsoft Dynamics hace que el primer salto parezca confiable.

Un Captcha protege el dominio del atacante para bloquear escáneres automatizados, y la página final de phishing utiliza JavaScript de varias capas y ofuscadas para robar credenciales.

Si bien la atribución definitiva es un desafío, Whois registra la información de contacto del dominio del atacante (bwdpp.horkyrown.com) en pakistán, y rutas de URL para balizas de telemetría (6fwwke.glatrcisfx.ru/tamatar@1068ey) contienen palabras hindi/urdu.

Estas pistas, aunque no concluyentes, sugieren un posible vínculo con los actores de amenaza en el sur de Asia.

Esta campaña destaca una clara evolución en las tácticas de phishing. Los atacantes ahora están construyendo amenazas AI-ADA, intentando envenenar las mismas herramientas destinadas a defenderse de ellas.

Esto obliga a un cambio en la estrategia defensiva, lo que requiere que las organizaciones protejan no solo a sus usuarios de la ingeniería social sino también a sus herramientas de IA de la rápida manipulación.

¡Encuentra esta historia interesante! Séguenos LinkedIn y incógnita Para obtener más actualizaciones instantáneas.