Agosto de 2025 ha marcado una evolución significativa en las tácticas de cibercrimen, con actores de amenaza que implementan marcos de phishing cada vez más sofisticados y técnicas de ingeniería social que están evitando con éxito las defensas de seguridad tradicionales.

Investigadores de seguridad en Any.run ha identificado Tres familias principales de campaña que representan un cambio fundamental en cómo los ciberdelincuentes abordan el robo de las credenciales y el compromiso del sistema: el marco de phishing de phishing de múltiples estadios, una nueva plataforma de phishing, una nueva plataforma de phishing-as-a-service (PHAAs) de Rhadamanthys vinculada a la notoria-575.

Estas campañas demuestran una tendencia alarmante hacia ataques altamente específicos y de varias capas que combinan técnicas de evasión avanzada con manipulación psicológica para derrotar tanto a los sistemas de seguridad automatizados como a la vigilancia humana.

A diferencia de los intentos tradicionales de phishing masivo, estos marcos sofisticados específicamente se dirigen a cuentas de alto valor en los sectores de infraestructura gubernamental, financiera y crítica.

Tycoon2fa: cadena de phishing de siete etapas

La campaña Tycoon2FA representa un cambio de paradigma en la sofisticación de phishing, empleando una cadena de ejecución de siete etapas que derrota sistemáticamente las herramientas de seguridad automatizadas mientras agota los objetivos humanos.

Este marco se ha convertido en una de las operaciones de cosecha de credenciales más efectivas observadas en 2025, específicamente dirigida a agencias gubernamentales, instalaciones militares e instituciones financieras principales en los Estados Unidos, el Reino Unido, Canadá y Europa.

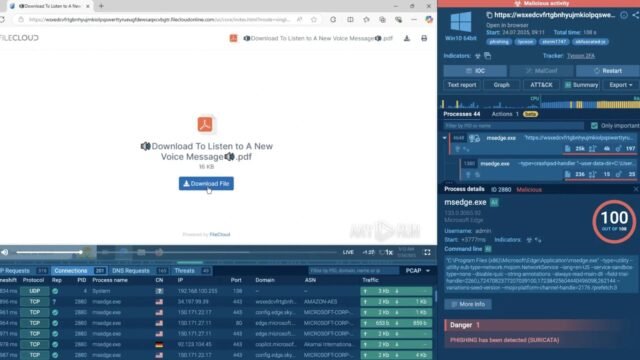

La metodología de ataque comienza con los correos electrónicos de phishing con tema de voz cuidadosamente elaborado que inician una compleja cadena de redirección. Las víctimas se guían a través de múltiples pantallas de validación, incluidos Cloudflare Turnstile Captchas y cheques anti-bots “presionados”, antes de llegar al panel final de suplantación de inicio de sesión de Microsoft. Cada etapa tiene propósitos duales: filtrar herramientas de análisis automatizadas mientras construye un compromiso psicológico a partir de objetivos humanos.

Tycoon2fa cadena de ejecución de phishing de siete etapas

Los datos de análisis revelan que el 26% de las campañas Tycoon2FA se dirigen específicamente a los empleados del sector bancario, lo que indica un enfoque deliberado en las credenciales financieras de alto valor en lugar de la cosecha de credenciales oportunistas.

La selectividad del marco se extiende al personal gubernamental y militar, donde las cuentas comprometidas únicas pueden proporcionar acceso a sistemas clasificados e información confidencial de seguridad nacional.

Con cualquiera. Interactividad automatizada Cuenta con un flujo de ejecución de siete etapas que funciona de la siguiente manera: entrega de correo electrónico de phishing inicial, descarga de archivos adjuntos PDF falsos, activación de hipervínculos integrados, desafío CloudFlare Captcha, verificación de interacción manual, requisito de validación por correo electrónico y, finalmente, la recolección de credenciales a través de paneles de autenticación con placa.

Exposición de phishing a través de un mensaje de descarga de mensajes de voz engañoso.

Esta metodología derrota efectivamente a los sistemas de detección basados en la firma al tiempo que requiere un compromiso humano sostenido que genere confianza y reduce la sospecha.

Identificar amenazas cibernéticas y capacitar el rendimiento de SOC con herramientas de vanguardia => Empezar

Evolución de ClickFix

La técnica ClickFix ha evolucionado significativamente más allá de sus mecanismos originales de entrega de ratas y asíncratos de redes, que ahora sirve como un vector sofisticado para desplegar robadores de información avanzados como Rhadamanthys.

Esta evolución representa una escalada preocupante tanto en la complejidad técnica como en las capacidades de evasión, combinando psicología de ingeniería social con técnicas avanzadas de implementación de malware.

Las campañas recientes utilizan flujos de ClickFix para entregar paquetes de Rhadamanthys Stealer a través de paquetes de Microsoft Installer (MSI) que se ejecutan en silencio en la memoria, evitando los sistemas de detección tradicionales basados en archivos con Any.run sandboxPodemos ver cómo se entregó el Rhadamanthys a través de ClickFix.

Rhadamanthys Vector de entrega de malware a través de ClickFix, que ilustra el proceso de ejecución de código malicioso y extracción de carga útil.

La cadena de ataque emplea verificaciones de máquinas antivirtuales para evadir el análisis de sandbox mientras establece las conexiones TLS directamente a las direcciones IP, eludiendo los sistemas de monitoreo de DNS y reputación de dominio.

Stagetechniquemitre Att & CK Methodeting Entreñimiento de la Interinicía Social de la Ingeniería Social1566 Humana Requerido Instalación de la Ejecución silenciosa SteganographyT1027.003 Ofusión Visual

El aspecto más sofisticado de estas campañas implica la entrega de carga útil basada en la esteganografía a través de archivos de imagen PNG comprometidos.

Los atacantes integran componentes de malware adicionales dentro de los datos de la imagen, lo que permite la implementación de la carga útil secundaria mientras aparecen como contenido gráfico legítimo a los escáneres de seguridad. Esta técnica omite efectivamente los sistemas de inspección de contenido que se centran en los tipos de archivos ejecutables.

Los actores de amenazas también han implementado certificados TLS autofirmados con campos emisores/sujetos deliberadamente no coincidentes, creando artefactos de red únicos mientras mantienen canales de comunicación cifrados.

Estos certificados tienen propósitos duales: evitar la supervisión de la autoridad de certificados comerciales al tiempo que proporciona firmas de caza distintivas para equipos avanzados de detección de amenazas.

Sally2FA: marco de Phaas de próxima generación

El descubrimiento de Salty2FA representa quizás el desarrollo más significativo en la evolución de la infraestructura de phishing, introduciendo una plataforma integral de phishing como servicio capaz de pasar por alto prácticamente todas las implementaciones actuales de autenticación multifactor.

Identificado por primera vez en junio de 2025, este marco se ha expandido rápidamente para apuntar a cuentas de Microsoft 365 en múltiples continentes, con un enfoque particular en entornos empresariales norteamericanos y europeos.

Salty2FA deriva su nombre de las técnicas de “salación” del código fuente distintivo que interrumpen las herramientas de análisis estático y los esfuerzos manuales de ingeniería inversa.

El marco implementa las capacidades adversas en el medio que pueden interceptar notificaciones impulsoras de aplicaciones de autenticación móvil, contraseñas únicas basadas en SMS e incluso llamadas de autenticación de voz de dos vías. Esta capacidad integral de bypass 2FA representa una amenaza fundamental para las estrategias actuales de autenticación empresarial.

Cadena de ejecución del kit de phishing salty2fa

El análisis de infraestructura revela patrones consistentes en la implementación de Salty2FA, utilizando estructuras de subdominios compuestos junto con dominios de nivel superior ruso para operaciones de comando y control.

El marco utiliza arquitecturas del servidor encadenado, que proporcionan canales de comunicación resistentes pero complican los esfuerzos de atribución y eliminación de derribos.

La evidencia de atribución sugiere que las conexiones entre Salty2FA y el grupo de amenazas Storm-1575, anteriormente responsable de las operaciones del kit de phishing DADSEC. Aquí está el ejemplo de una sesión de análisis, la descarga de comportamiento salty2fa y un informe procesable.

Intento de phishing dirigido a las credenciales de inicio de sesión de Microsoft.

Sin embargo, las superposiciones de infraestructura también indican relaciones potenciales con Storm-1747, el grupo detrás de las campañas Tycoon2FA. Estas conexiones sugieren una posible colaboración entre actores de amenaza previamente distintos o evolución dentro de las organizaciones criminales existentes.

Servicios financieros y organizaciones de seguros de producción de energía Sistemas de salud y proveedores de telecomunicaciones Agencias gubernamentales, instituciones educativas y redes de logística

Estos desarrollos de campaña representan un cambio fundamental en las capacidades cibercriminales, yendo más allá de los ataques oportunistas hacia operaciones sostenidas y específicas contra objetivos institucionales de alto valor.

La sofisticación demostrada en la evasión de múltiples etapas, la esteganografía avanzada y las técnicas integrales de derivación 2FA indican una inversión significativa en investigación y desarrollo dentro de las organizaciones penales.

Los enfoques de seguridad tradicionales centrados en la detección basada en la firma y el análisis estático resultan inadecuados contra estas amenazas evolucionadas.

La combinación de manipulación psicológica humana con evasión técnica avanzada crea vectores de ataque que requieren análisis de comportamiento, entornos de arena interactivos e integración continua de inteligencia de amenazas para una detección y respuesta efectivas.

Las organizaciones deben implementar estrategias de seguridad en capas que combinen análisis de comportamiento avanzado, capacidades de análisis de malware interactivo e integración integral de inteligencia de amenazas.

El cambio hacia los modelos PHAA sugiere que estas técnicas sofisticadas serán cada vez más accesibles para los actores de amenaza de menor calificación, ampliando significativamente el panorama general de las amenazas.

Los equipos de seguridad deben priorizar el desarrollo de reglas de detección basadas en indicadores de comportamiento en lugar de COI estáticos, ya que estas campañas demuestran la evolución de la técnica de evasión y rotación de infraestructura rápida.

Integre cualquier soluciones para interactuar con malware en el sandbox => Comience su prueba gratuita