El actor de amenaza con sede en Pakistán Apt36, también conocido como Tribu Transparent, ha evolucionado significativamente sus capacidades de aficionamiento cibernético mediante el lanzamiento de una campaña sofisticada específicamente dirigida al personal de defensa indio a través de archivos zip armados diseñados para comprometer los sistemas de Boss Linux.

Este desarrollo marca un cambio notable en las tácticas operativas del grupo, pasando de ataques tradicionales basados en Windows a métodos de infiltración centrados en Linux que explotan el uso generalizado de Boss Linux dentro de las agencias gubernamentales indias.

Control de llave

1. APT36, un actor de amenaza con sede en Pakistán, cambia de Windows a ataques específicos de Linux contra los sistemas gubernamentales.

2. Los correos electrónicos de phishing contienen archivos .desktop que muestran presentaciones de señuelo mientras instalan la carga útil de Boss.elf.

3. Características Reconocimiento del sistema, captura de captura de pantalla y comunicación persistente C2 en 101.99.92 (.) 182: 12520.

4. Las organizaciones deben mejorar el filtrado de correo electrónico, deshabilitar la ejecución de .desktop no confiable e implementar herramientas de detección específicas de Linux.

La técnica de phishing explota archivos de escritorio Linux

Cfygma informa que La campaña de ataque emplea un proceso de infiltración de varias etapas que comienza con correos electrónicos de phishing cuidadosamente diseñados que contienen archivos adjuntos de archivos zip llamados “Cyber-Security-Advisory.zip”.

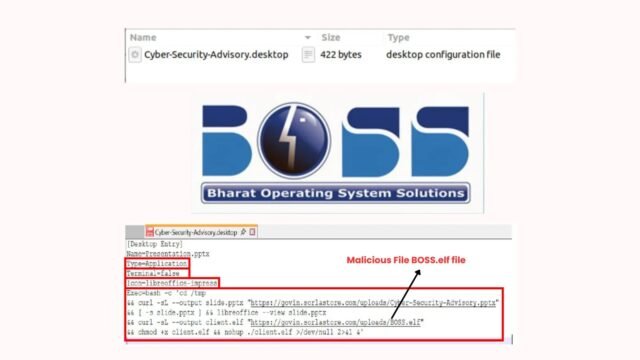

Una vez extraído, el archivo revela un archivo .desktop malicioso identificado como “Cyber-Security-Advisory.Desktop” con MD5 Hash 6EB04445CAD300C2878E8FBD3CB60B52.

Este archivo de acceso directo de Linux contiene secuencias de comando sofisticadas diseñadas para ejecutarse en silencio sin la detección del usuario.

El archivo .desktop malicioso utiliza varios parámetros clave: type = Application garantiza la ejecución del sistema, terminal = falso previene ventanas de terminal visibles e icon = libreOffice-Impress disfraza el archivo como una presentación legítima.

Los comandos bash incrustados cambian el directorio de trabajo a /tmp y ejecutan comandos de doble curl.

La primera descarga “slide.pptx” del dominio controlado por el atacante Sorlastore.com, que a pesar de su extensión del nombre de archivo, contiene un html iframe que muestra una página de blog de señuelo.

Simultáneamente, un segundo comando Curl descarga la carga útil principal, un binario elfo malicioso llamado Boss.elf (MD5: 18CF1E3BE0E95BE666C11D1DBDE4588E), que se guarda localmente como “cliente.elf” y se ejecuta usando nohup para operar de antecedentes persistentes.

Capacidades avanzadas de malware basadas en GO

El malware basado en el lenguaje demuestra capacidades avanzadas en múltiples vectores de ataque.

El análisis estático revela extensas funciones de reconocimiento que incluyen identificación del nombre de host del sistema, perfiles de CPU y RAM, e inspección RunLevel a través de comandos SystemCTL.

El malware emplea a Main.junkcalc2 para técnicas de registro y evasión de actividades, mientras que Main.getDrives y las funciones OS.Readdir permiten el descubrimiento integral del sistema de archivos y la recopilación de datos.

Las operaciones de comando y control utilizan Main.LoadConfig para recuperar los detalles del servidor, estableciendo conexiones TCP a la dirección IP 101.99.92 (.) 182: 12520.

El malware mantiene la comunicación persistente a través de las funciones de SetKeepAlive y SetkeepAlivePeriod, intentando automáticamente la reconexión cada 30 segundos.

Las capacidades de recopilación de datos incluyen la biblioteca “github.com/kbinani/screenshot” para la captura de escritorio y la función principal. SendeResponse para exfiltrar varios tipos de datos, incluidos archivos, salidas de comandos e información del sistema.

La campaña se alinea con múltiples técnicas de marco MITER ATT & CK, incluidas T1566 (phishing), T1543 (crea o modifica el proceso del sistema) y T1071 (protocolo de capa de aplicación), que demuestra seguridad operativa sofisticada.

Las organizaciones que utilizan los sistemas Boss Linux deben implementar inmediatamente el filtrado de correo electrónico mejorado, deshabilitar la ejecución del archivo .desktop de fuentes no confiables e implementar capacidades de detección de punto final configurado específicamente para amenazas basadas en Linux.

Investigue el comportamiento de malware en vivo, rastree cada paso de un ataque y tome decisiones de seguridad más rápidas y inteligentes -> Prueba cualquiera.