¿Te han dicho? no cargar su teléfono en el aeropuerto? Muchos de nosotros tenemos, por las principales agencias gubernamentales como el FBI, nada menos. La conversación ha vuelto en las noticias, confusamente, de una publicación de marzo en el Página oficial de Facebook de TSA. Al igual que el FBI, la TSA nos advierte que evitemos tanto los puertos USB como las redes WiFi en lugares públicos, como los aeropuertos, y no parece que mucho haya cambiado desde su perspectiva en los cuatro meses desde que publicaron.

La publicación en sí, en mi humilde opinión, es extraña. Se lee menos como un PSA de una agencia de seguridad oficial, y más como una publicación de redes sociales escrito por un pasante de verano. La bandera roja más grande para mí es esta oración, que dice: “Los piratas informáticos pueden instalar malware en los puertos USB (nos han dicho que se llama” Juice/Port Jacking “)”. Me gustaría pensar que una agencia como la TSA no necesitaría que se le diría cómo se llama una supuesta amenaza de seguridad.

Pero ignorando la falta de autoridad al estilo del puesto, las advertencias en sí mismas son un poco extrañas. Desde donde estoy sentado, hay pocas razones legítimas para provocar el pánico sobre estos dos problemas de seguridad. Veamos cada uno individualmente:

¿Son seguros los puertos USB públicos?

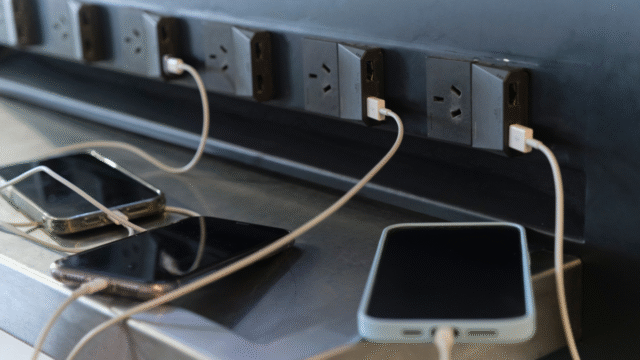

La preocupación aquí es que los malos actores pueden infectar estos puertos de acceso público con malware, por lo que cuando se conecta, el malware se instala en su dispositivo. Esto es lo que se conoce como Juice Jacking o Port Jacking.

No es que el Juice Jacking parezca imposible: el malware se puede entregar de varias maneras. Es más el hecho de que no haya habido un caso conocido de esto en la naturaleza,Ahorre para un ejemplo educativo en Defcon 2011. ¿Podrían el FBI y la TSA estar al tanto de los ataques que el público no es? Seguro. Pero no estoy seguro de que los puertos USB del aeropuerto sean masivos pero silenciosos extensores de malware. Eso requeriría que los malos actores compren boletos de avión, ingresen a la zona segura de cada aeropuerto y se tomen el tiempo para infectar cada puerto. De nuevo, posible, pero, en mi opinión, poco probable. ¿Por qué hacer eso cuando es mucho más fácil engañar a los usuarios para que instalen malware en sitios web fraudulentos?

Los malos actores también tendrían que lidiar con los cables USB que se están cobrando solo, sin soporte para la transferencia de datos. Tal vez su cable permite la transferencia de datos, pero tal vez el de otra persona no. Incluso si el suyo lo hace, muchos teléfonos inteligentes modernos requieren que otorgue permiso para acceder al dispositivo USB antes de que pueda iniciar una transferencia de datos. Sin ese permiso, la conexión solo cargará su dispositivo. Mientras que es cierto que Los investigadores han encontrado formas de evitar estas defensasHay demasiadas variables para que este sea un método efectivo de instalación de malware, y si yo fuera un hacker, no pensaría que el jugo valió la pena.

Dicho esto, tal vez hay puertos USB manipulados en los aeropuertos, y las cajas de jugo que se alzan y la TSA son conscientes, pero no están revelando al público. Tiene un par de opciones si tiene que cargar en el aeropuerto de manera segura.

El primero es usar un condón USB “:” Los condones USB esencialmente convierten cualquier cable en un cable solo de carga, bloqueando todas las capacidades de transferencia de datos. Si tiene un cable USB que de otra manera instalaría malware en su dispositivo, un condón USB bloqueará esta actividad, por lo que puede cargar de forma segura y segura. Pero no necesita uno de estos dispositivos para cargar sus dispositivos de manera segura en el aeropuerto: solo use los puntos de venta de la pared. Estos no representan el riesgo de conducción de jugo, ya que aquí no hay capacidades de transferencia de datos. Simplemente conecte su adaptador de alimentación a la salida como lo haría normalmente, y cargue con tranquilidad.

¿Qué piensas hasta ahora?

¿Es seguro el wifi público?

La segunda advertencia aconseja a los viajeros que no usen WiFi público gratuito, especialmente para compras en línea o para ingresar información confidencial. Este es un buen consejo, para 2015. En el pasado, la mayoría de los sitios web no estaban encriptados, lo que significaba que su tráfico de Internet estaba expuesto a cualquiera que supiera acceder a él. Una cosa es si revisas los titulares en el New York Times, o viste un video de YouTube: los piratas informáticos podían ver ese tráfico, pero no había mucho que ver con eso más que violar tu privacidad. Pero si ingresó información confidencial en sitios, como contraseñas o sitios accedidos con datos privados, como el sitio web de su banco, entonces tiene una situación de seguridad. Es por eso que el (buen) consejo de antaño era evitar el uso de WiFi público, especialmente para este tipo de actividades.

Desde 2018, sin embargo, la gran mayoría de los sitios web que visita están encriptados. Eso significa que incluso si usa WiFi público sin cifrado, el tráfico web real está protegido. Los piratas informáticos no podrán ver la información que ingrese en esos sitios, siempre y cuando esté encriptada.

Por lo tanto, si está utilizando WiFi público, especialmente WiFi público sin algún tipo de protección de contraseña, solo verifique el sitio web en sí está encriptado antes de iniciar sesión. Sabrá que si el sitio usa HTTPS (en lugar de HTTP), o por el pequeño icono de “bloqueo” en la barra de direcciones, dependiendo de la navegación.

Ahora, aún querrá asegurarse de que el sitio web que esté visitando no solo esté encriptado, sino legítimo. Los sitios de phishing también pueden usar HTTPS, así que asegúrese de visitar el sitio web de su banco antes de conectar su información. Ese consejo, por supuesto, aplica si está utilizando WiFi público o su WiFi de su hogar, de todos modos. También puede proteger su navegación web aún más con una VPN, que redirige su tráfico para que sea mucho más difícil rastrearlo. Es posible que se esté conectando a través del aeropuerto de Denver, pero su tráfico podría parecer que proviene de Japón, Panamá o Islandia.