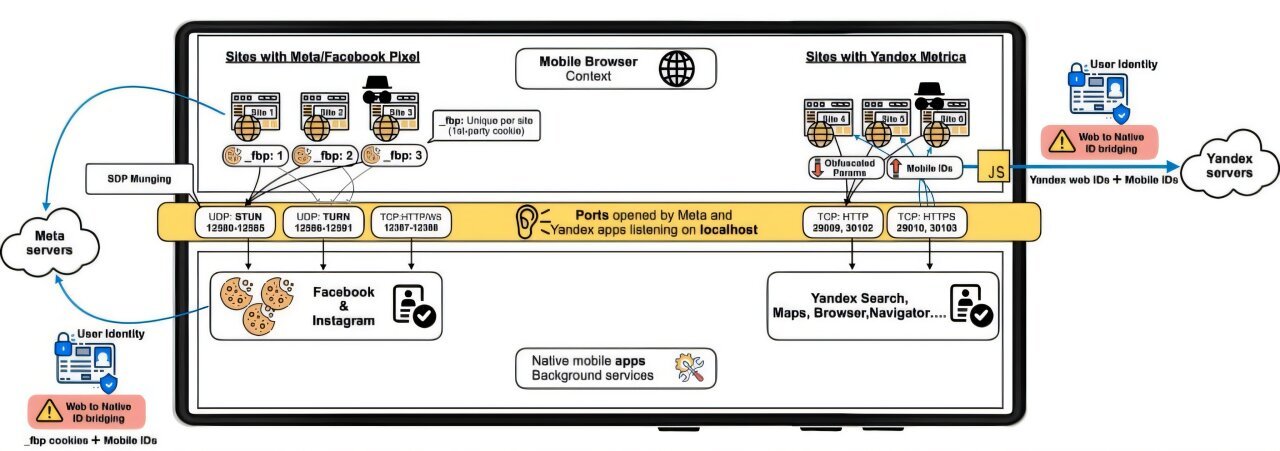

Diagrama de descripción general que representa el intercambio de identificadores entre los rastreadores web que se ejecutan en el contexto del navegador y las aplicaciones nativas de Android que controlan y generan ID persistentes utilizando el crédito local de sockets: IMDEA Networks Institute

Una colaboración de investigación internacional ha descubierto recientemente un posible abuso de privacidad que involucra a Meta y al gigante de la tecnología rusa Yandex. Descubrieron que las aplicaciones nativas de Android, incluidas Facebook, Instagram y varias aplicaciones de Yandex, como mapas, Navi, navegador y búsqueda, escuchan sin consentimiento en los puertos locales fijos en dispositivos móviles para desanonimizar los hábitos de navegación de los usuarios sin consentimiento.

Al integrar el código de seguimiento en millones de sitios web, Meta’s Pixel y Yandex Metrica han podido mapear los hábitos de navegación de los usuarios de Android con sus identidades persistentes (es decir, con el titular de la cuenta iniciado). Este método omite las protecciones de privacidad ofrecidas por los controles de permiso de Android e incluso el modo de incógnito de los navegadores, afectando a todos los principales navegadores de Android.

El equipo de investigación internacional ha revelado el problema a varios proveedores de navegadores, que están trabajando activamente en mitigaciones para limitar este tipo de abuso. Por ejemplo, la mitigación de Chrome está programada para entrar en vigencia muy pronto. El equipo incluye el Grupo de Análisis de Internet de IMDEA Networks, encabezado por Narseo Vallina-Rodríguez, Prof. Gunes Acar (Radboud University, NL) y Tim Vlummens (Ku Louven, Bélgica).

Estas compañías de seguimiento han estado haciendo este bypass durante mucho tiempo: desde 2017 en el caso de Yandex y Meta desde septiembre de 2024. El número de personas afectadas por este abuso es alto, dado que se estima que Meta Pixel y Yandex Metrica se instalan en 5.8 millones y 3 millones de sitios, respectivamente. También vale la pena señalar que la evidencia de esta práctica de seguimiento se ha observado solo en Android.

El procedimiento Metapixel y Yandex Metrica

Según el modelo de permiso del sistema operativo de Android, cualquier aplicación que declare el permiso de Internet puede crear y ejecutar fácilmente en segundo plano un servidor web local dentro de la aplicación, utilizando sockets TCP (HTTP) o UDP (WEBRTC). En el contexto web, la mayoría de los navegadores modernos ofrecen soporte programático de código JavaScript para enviar solicitudes HTTP o mensajes WebSocket al LocalHost (127.0.0.1) o las API WEBRTC para enviar mensajes a un servidor de escucha.

Diagrama de descripción general que representa el intercambio de identificadores entre los rastreadores web que se ejecutan en el contexto del navegador y las aplicaciones nativas de Android que controlan y generan ID persistentes utilizando enchufes locales.

“Lo que es interesante aquí es donde ocurre el puente y cómo permite a estos rastreadores desanonimizar el tráfico web móvil de los usuarios. En el caso del píxel de Meta, utiliza canales localeshost para compartir identificadores del navegador a través de WEBRTC con sus aplicaciones nativas como Facebook o Instagram, donde los datos están vinculados a la cuenta registrada por el usuario y relajados en silencio a los servidores de Meta por la aplicación.

“Yandex toma una ruta más pasiva pero igualmente invasiva: su SDK de AppMetRica integrado en Yandex Apps escucha en los puertos locales, captura datos de seguimiento web entrante, lo agrega con identificadores de nivel móvil como el ID publicitario de Android y alimenta el perfil enriquecido al óseo de Yandex en el sitio web”, explica Aniketh Girish, Ph.d. Estudiante de IMDEA Networks y uno de los investigadores de este trabajo.

“A pesar de usar diferentes tácticas, ambos rastreadores logran el mismo resultado, vinculando a la corriente identidades móviles y web sin que el usuario haya optado”.

Cuando se habla de Yandex Metrica, Ph.D. El estudiante Nipuna Weerasekara, otro de los investigadores involucrados en este estudio, es claro: “Lo que más me sorprendió fue la naturaleza dinámica de las aplicaciones de Yandex utilizando el AppMetRica SDK. Yandex implementa este método de seguimiento de una manera que se reemplaza a los nodos de comando y control en el malware, recuperando las configuraciones de audición de puertos y los retrasos en retrasos de los servidores de ejecución en el tiempo de ejecución.

“Observamos que estas aplicaciones esperan hasta tres días después de la instalación antes de activar a sus oyentes locales. Presumimos que este es un retraso intencional para evadir las investigaciones. canal de datos a pesar de las contramedidas “.

Prevenir el abuso

Para Narseo Vallina-Rodríguez, profesor asociado de investigación en IMDEA Networks y líder del Grupo de Investigación, la solución para prevenir este tipo de abuso es que las plataformas y navegadores móviles revisen la forma en que manejan el acceso a los puertos locales.

“El problema fundamental que permite este ataque es la falta de control sobre las comunicaciones locales de host en la mayoría de las plataformas modernas. Hasta que nuestra divulgación, los usuarios de Android atacados por Yandex y el píxel de Meta fueron derrotados por completo contra este método de seguimiento. Es posible que la mayoría de los fabricantes de navegadores y operadores de plataformas ni siquiera consideren este abuso en sus modelos de amenazas”.

Sin embargo, agrega: “Por lo tanto, las mitigaciones técnicas no deberían interrumpir los usos legítimos de los enchufes locales como los métodos anti-fraude o de autenticación, por lo que es necesario complementar cualquier solución técnica, como nuevos principios de sandboxing y más modelos de prueba con políticas de plataforma más estrictas y procesos de investigación de almacenamiento para limitar el abuso, así que disuadir otros servicios de seguimiento de los servicios similares en el futuro”.

Actualmente no hay evidencia de que Meta o Yandex hayan revelado estas capacidades de seguimiento a los sitios web que alojan los rastreadores o los usuarios finales que visitan esos sitios. La información de los foros de desarrolladores sugiere que Meta y Yandex pueden no haber transmitido este comportamiento a los desarrolladores de sitios que integran sus soluciones de seguimiento.

De hecho, muchos operadores de sitios web que usaban Meta Pixel fueron sorprendidos cuando el script comenzó a conectarse a los puertos locales, como sugieren varios hilos del foro. Hasta que Google y otras respuestas importantes del navegador, la única forma de evitar estos abusos es evitar descargar aplicaciones como Facebook o Instagram, y las aplicaciones Yandex antes mencionadas.

Gunes Acar, profesor asistente de la Universidad de Radboud, que co-lideró la investigación e hizo el descubrimiento inicial, lo más destacado: “No solo meta falló en informar a los propietarios de sitios web sobre este método de seguimiento, sino que también ignoró sus quejas y preguntas.

“Este tipo de seguimiento multiplataforma no tiene precedentes, y es especialmente sorprendente proveniente de dos compañías que sirven a miles de millones de usuarios en todo el mundo”.

Hablando de protecciones desplegadas gracias a sus revelaciones, “Nos alegramos ver a los desarrolladores de navegadores, incluidos Chrome y Duckduckgo, ya han enviado soluciones gracias a nuestras revelaciones”.

Más información: Los detalles técnicos se explican en esta página: localmess.github.io/

Proporcionado por el Instituto IMDEA Networks

Cita: Abuso de privacidad que involucra a Meta y Yandex descubierto (2025, 3 de junio) recuperado el 3 de junio de 2025 de https://techxplore.com/news/2025-06-privacy-abuse-involucionando-meta-yandex.html

Este documento está sujeto a derechos de autor. Además de cualquier trato justo con el propósito de estudio o investigación privada, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona solo para fines de información.