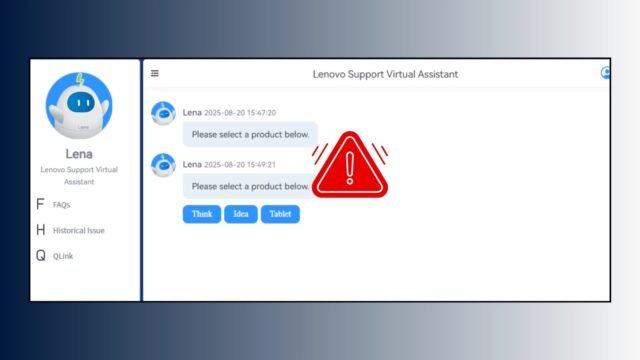

Se ha descubierto una falla de seguridad crítica en el chatbot de IA de Lenovo “Lena” que permite a los atacantes ejecutar scripts maliciosos en máquinas corporativas a través de una simple manipulación rápida.

La vulnerabilidad, identificada por los investigadores de seguridad cibernética, explota las debilidades de secuencias de comandos de sitios cruzados (XSS) en la implementación del chatbot, que potencialmente expone sistemas de atención al cliente y permite un acceso no autorizado a datos corporativos confidenciales.

Control de llave

1. Un aviso malicioso trucos de Lenovo’s AI Chatbot en la generación del código XSS.

2. Los disparos de ataque cuando los agentes de apoyo ven las conversaciones, lo que puede comprometer los sistemas corporativos.

3. Destaca la necesidad de una estricta validación de entrada/salida en todas las implementaciones de chatbot de IA.

Este descubrimiento destaca supervisiones de seguridad significativas en las implementaciones de chatbot de IA y demuestra cómo la mala validación de entrada puede crear vectores de ataque devastadores en entornos empresariales.

Expertos de inmediato

Cybernews informa que el ataque requiere solo un indicador de 400 caracteres que combina consultas de productos aparentemente inocentes con técnicas de inyección HTML maliciosas.

Los investigadores elaboraron una carga útil que engaña a Lena, impulsada por el GPT-4 de Openai, para generar respuestas HTML que contienen código JavaScript integrado.

El exploit funciona al instruir al chatbot para formatear las respuestas en HTML mientras incrusta etiquetas maliciosas con fuentes inexistentes que activan los eventos de OnError.

Uno indicador lanza un ataque de varios pasos

Cuando se carga el HTML malicioso, ejecuta el código JavaScript que exfiltra las cookies de sesión a los servidores controlados por el atacante.

La cadena de ataque demuestra múltiples fallas de seguridad: desinfectación inadecuada de entrada, validación de salida inadecuada e implementación de política de seguridad de contenido (CSP) insuficiente.

La vulnerabilidad se vuelve particularmente peligrosa cuando los clientes solicitan agentes de apoyo humano, ya que el código malicioso se ejecuta en el navegador del agente, comprometiendo potencialmente sus sesiones autenticadas y otorgando a los atacantes acceso a plataformas de atención al cliente.

El incidente de Lenovo expone debilidades fundamentales en cómo las organizaciones implementan los controles de seguridad de AI Chatbot.

Más allá del robo de cookies, la vulnerabilidad podría permitir el keylogging, la manipulación de la interfaz, las redireccionamientos de phishing y el posible movimiento lateral dentro de las redes corporativas.

Los atacantes podrían inyectar un código que captura las pulsaciones de pulsaciones, muestre ventanas emergentes maliciosas o redirige a los agentes de soporte a sitios web de recolección de credenciales.

Los expertos en seguridad enfatizan que este patrón de vulnerabilidad se extiende más allá de Lenovo, lo que afecta a cualquier sistema de IA que carece de desinfección de entrada/salida robusta.

Mitigaciones

La solución requiere implementar la lista blanca estricta de los caracteres permitidos, la desinfección agresiva de la producción, los encabezados CSP adecuados y la validación de contenido consciente de contexto.

Las organizaciones deben adoptar un enfoque de “nunca confiar, siempre verificar” para todo el contenido generado por IA, tratando los resultados de chatbot como potencialmente maliciosos hasta que se demuestre.

Lenovo ha reconocido la vulnerabilidad e implementado medidas de protección después de la divulgación responsable.

Este incidente sirve como un recordatorio crítico de que a medida que las organizaciones implementan rápidamente soluciones de IA, las implementaciones de seguridad deben evolucionar simultáneamente para evitar que los atacantes exploten la brecha entre la innovación y la protección.

Detonar de forma segura archivos sospechosos para descubrir amenazas, enriquecer sus investigaciones y reducir el tiempo de respuesta de incidentes. Comience con una prueba de Sandbox Anyrun →