Una campaña de phishing novedosa y muy complicada está robando activamente las credenciales de Microsoft 365 al explotar los Servicios de Federación (ADF) de Active Directory de Microsoft para redirigir a los usuarios de los enlaces legítimos de Office.com a páginas de inicio de sesión maliciosas.

La técnica, identificada por los investigadores de la firma de ciberseguridad, empuja la seguridad, marca una evolución significativa en los ataques de phishing, evitando efectivamente tanto la vigilancia del usuario como los filtros de seguridad tradicionales.

El ataque aprovecha una combinación de malvertición y un abuso inteligente de la infraestructura de Microsoft. En lugar de confiar en correos electrónicos sospechosos, los atacantes colocan anuncios maliciosos en los motores de búsqueda.

Un usuario que busca “Office 365” podría hacer clic en un anuncio aparentemente legítimo que los dirige a una verdadera URL de Outlook.Office.com. Sin embargo, esta URL está especialmente diseñada para desencadenar una exploit.

En el corazón del esquema está el abuso de ADFS, una característica de Microsoft que facilita el inicio de sesión único (SSO) al conectar el directorio local de una organización con servicios en la nube.

Los actores de amenaza configuraron su propio inquilino de Microsoft y configuraron su configuración de ADFS para redirigir las solicitudes de autenticación a un dominio de phishing que controlan.

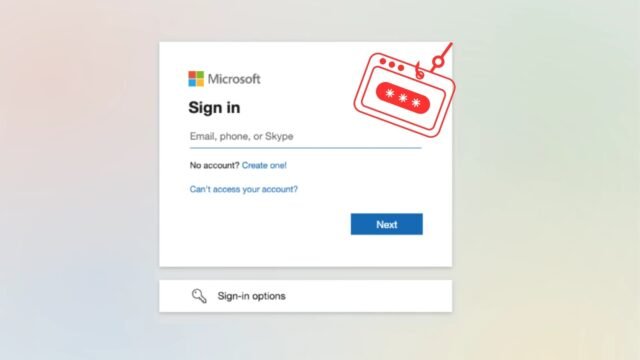

Esta manipulación obliga a los propios servidores de Microsoft a enviar a la víctima desprevenida del dominio de Office.com confiable a una réplica perfecta de píxel por píxel de la página de inicio de sesión de Microsoft, SUPS SEGURIDAD dicho.

“Este es básicamente el equivalente a Outlook.com que tiene una vulnerabilidad de redirección abierta”, señaló un investigador de Push en su análisis.

Cadena de ataque de phishing

Este “adfsjacking”, como se ha denominado, es potente porque la redirección inicial se origina en una fuente de confianza de Microsoft, lo que hace que sea casi imposible que las herramientas de seguridad basadas en URL y los usuarios cautelosos detecten la amenaza.

Solicitar el paso

La investigación reveló una cadena de redirección de varias etapas diseñada para la evasión. Después de hacer clic en el anuncio malicioso, el navegador del usuario se pasa invisiblemente a través de un dominio intermediario, en un caso, un blog de viajes falso, antes de aterrizar en el sitio final de phishing.

Este paso intermediario está diseñado para engañar a las herramientas de categorización de dominio automatizadas, lo que podría clasificar el enlace como inofensivo, lo que le permite pasar a través de los filtros web.

Una vez en la página de inicio de sesión falsa, que funciona como un proxy atacante en el medio (AITM), cualquier credencial ingresada se captura inmediatamente. Este método también permite a los atacantes robar cookies de sesión, permitiéndoles omitir las protecciones de autenticación multifactor (MFA) y obtener acceso completo a la cuenta de la víctima.

Página de inicio de sesión malicioso

Esta campaña destaca una tendencia preocupante en la que los atacantes están cambiando sus métodos de entrega lejos del correo electrónico a canales como malvertición, redes sociales y mensajes instantáneos, evitando así las sólidas puertas de seguridad de correo electrónico.

Para mitigar esta amenaza, los expertos en seguridad recomiendan que las organizaciones supervisen sus registros de red para redireccionamientos de ADF inusuales, particularmente aquellos que conducen a dominios desconocidos.

El filtrado para los parámetros del anuncio de Google en el tráfico dirigido a Office.com también puede ayudar a identificar esta técnica de malvertición específica. Para los usuarios finales, implementar un bloqueador de anuncios de buena reputación en todos los navegadores web sigue siendo una defensa crítica contra el señuelo inicial.

Detonar de forma segura archivos sospechosos para descubrir amenazas, enriquecer sus investigaciones y reducir el tiempo de respuesta de incidentes. Comience con una prueba de Sandbox Anyrun →