Los atacantes se han subido. Impulsadas por la IA y los kits de herramientas de grado profesional, las estafas de ingeniería social de hoy son casi imposibles de distinguir aparte de lo real, y las defensas automatizadas rara vez las atrapan.

Ese es el verdadero desafío para los líderes de seguridad: estas amenazas solo se revelan una vez que un usuario hace clic, resuelve una captcha o sigue un paso de “verificación”.

Sin embargo, muchas empresas han encontrado formas de descubrir estos ataques antes, utilizando sandboxing interactivo y otras defensas proactivas que exponen la cadena de ataque completa antes de llegar a los empleados.

Veamos cómo.

Por qué la ingeniería social es ahora un riesgo comercial

La ingeniería social se ha convertido en una de las amenazas más dañinas para las empresas, no por el malware en sí, sino porque explota a las personas y en la confianza.

Robo de datos: los registros de clientes, los datos financieros y la propiedad intelectual se pueden robar en minutos. Pérdida financiera: los ataques a menudo conducen a fraude electrónico, demandas de rescate o multas regulatorias. Tiempo de inactividad: los sistemas comprometidos pueden detener las operaciones, afectando los ingresos y la prestación de servicios. Daño de reputación: los clientes pierden confianza rápidamente cuando una empresa cae en la víctima de una estafa prevenible. Mayor presión SOC: las investigaciones consumen horarios valiosos de los analistas y aumentan los costos de respuesta.

El riesgo real aquí es cuánto tiempo no se detectan estas amenazas y cuánto daño se hace antes de que el SOC pueda responder.

ClickFix: la nueva cara de la ingeniería social

Una de las técnicas más comunes en las que los atacantes ahora confían es ClickFix. En lugar de soltar malware de inmediato, se esconde detrás de las acciones normales del usuario, como resolver un captcha o hacer clic en una confirmación de reserva. El verdadero peligro comienza solo después de que la víctima sigue las instrucciones.

Eso hace que ClickFix sea extremadamente efectivo. Como no hay actividad maliciosa hasta que un humano interactúa, los filtros tradicionales y los escáneres automatizados no ven nada malo. Cuando se activa el malware, a menudo es demasiado tarde.

La buena noticia es que muchas compañías ya han cerrado esta brecha al adoptar el sandboxing interactivo. Con soluciones como Any.runLos equipos de SOC pueden detonar archivos y enlaces sospechosos de manera segura, interactuar con ellos como lo haría un usuario y revelar toda la cadena de ataque, desde páginas falsas hasta comandos ocultos de PowerShell y cargas útiles finales.

Esto significa que incluso los analistas junior pueden detectar técnicas avanzadas como ClickFix temprano, los indicadores de compromiso de exportación y bloquear el ataque antes de llegar a los empleados.

Verifique el ataque completo con la táctica de clickfix

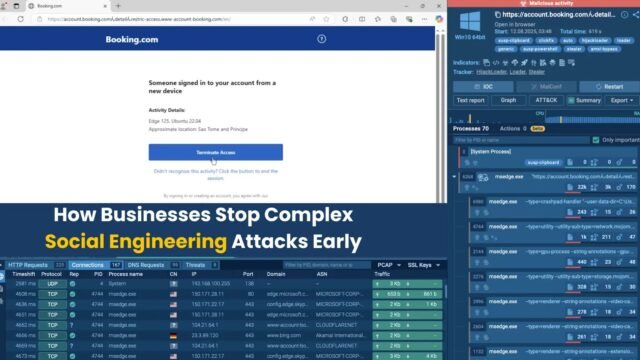

Página de reserva falsa utilizada para atraer a posibles víctimas, expuestas dentro de cualquiera.

En este caso, los atacantes usaron una página de Booking.com falsas para atraer a las víctimas (ver captura de pantalla arriba, capturada en cualquiera. La página parecía legítima y advirtió sobre un intento de inicio de sesión sospechoso, lo que le pidió al usuario que “termine el acceso”.

Dé a su equipo un entorno seguro para descubrir ataques difíciles en tiempo real, antes de que un clic se convierta en una violación completa -> Prueba cualquiera.

Luego, se le pidió a la víctima que demostrara que son humanos resolviendo un captcha. Las instrucciones les dijeron que abrieran la utilidad de Windows Run y pegaron un comando, copiado en silencio al portapapeles, en el cuadro de diálogo.

Pasos de verificación utilizados para iniciar una carga útil maliciosa adicional

Una vez ejecutado, este comando lanzó una cadena de infección oculta. Detrás de escena, los procesos maliciosos funcionaron y terminaron con el despliegue de Hijackloader, un cargador modular diseñado para atraer cargas útiles adicionales y establecer persistencia.

Anyony Analysis reveló los comportamientos maliciosos y los ATT de Mitre relevantes y CK, incluida la creación de procesos, las consultas de registro y el descubrimiento de información del sistema.

Hojackloader descubierto con la ayuda de cualquiera.

Sin detonación dentro de un entorno seguro e interactivo, estos pasos permanecerían invisibles para las defensas tradicionales, lo que hace que el sandboxing sea esencial para la detección temprana.

Exponga ataques de ingeniería social complicados antes de golpear

Gracias a cualquiera. Al analizar las amenazas de manera interactiva, el sandbox hace posible ver cada paso del ataque, antes de que los empleados lo encuentren.

Reduzca el tiempo medio para detectar (MTTD): las amenazas spot más rápido al activar los comportamientos ocultos en minutos, no días. Tiempo de investigación de corte: el mapeo de procesos automatizado y los COI reducen el trabajo manual, liberando a los analistas senior para centrarse en tareas estratégicas. Empower Analistas junior: con una interfaz para principiantes y flujos de trabajo interactivos, incluso el personal menos experimentado puede analizar amenazas avanzadas como ClickFix. Impulse la eficiencia SOC: más amenazas resueltas en la primera línea significa menos escaladas y menores costos generales.

En lugar de reaccionar después de un incidente, las empresas pueden descubrir de manera proactiva los ataques, contenerlos temprano y fortalecer las defensas para el futuro.

Comience su prueba de 14 días de cualquiera. Y brinde a su equipo las herramientas para detener los complejos ataques de ingeniería social antes de que se conviertan en una violación.