Ha surgido una nueva y sofisticada campaña cibernética que combina suplantación de fuentes de noticias confiables con indicaciones de verificación de seguridad engañosas para engañar a los usuarios para ejecutar comandos maliciosos en sus sistemas.

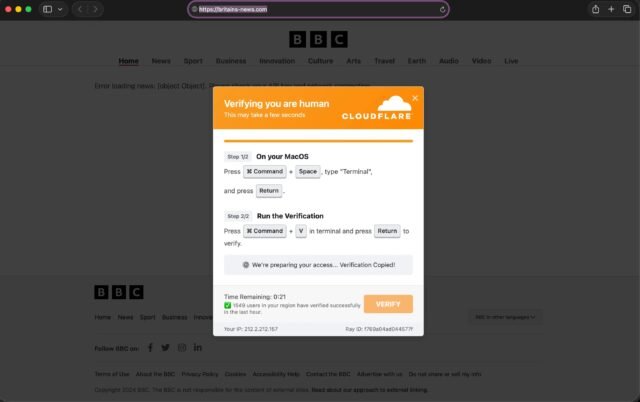

Según una publicación de Reddit, el ataque de ClickFix se disfraza como contenido legítimo de noticias de la BBC mientras emplea pantallas de verificación falsas de CloudFlare para entregar malware.

Cómo funciona el ataque

El ataque comienza cuando los usuarios experimentan lo que parece ser una publicidad legítima en línea o resultados de búsqueda. Al hacer clic, las víctimas son redirigidas a una réplica convincente de un sitio web de noticias de la BBC poblado de artículos robados de fuentes legítimas.

Sin embargo, en lugar de un contenido de noticias auténtico, el sitio falso sirve como mecanismo de entrega para un propósito más alarmante.

Después de navegar por el sitio de noticias fabricados, los usuarios encuentran lo que parece ser una página de verificación de seguridad de CloudFlare estándar. Estas páginas son réplicas perfectas de píxeles de desafíos genuinos de tornas de nubes, completos con logotipos de aspecto auténtico y pies de identificación de rayos que prestan un aire de legitimidad.

La página de verificación falsa muestra la casilla de verificación familiar “Verifique que sean humanos” que los usuarios se han acostumbrado a ver en Internet.

Sin embargo, cuando los usuarios intentan completar la verificación, reciben instrucciones para realizar una serie de pasos aparentemente rutinarios:

Presione Windows + R para abrir el cuadro de diálogo Ejecutar. Presione Ctrl + V para pegar un comando de verificación. Presione ENTER para ejecutar el comando.

Lo que los usuarios no se dan cuenta es que hacer clic en el botón de verificación ya ha cargado un comando PowerShell malicioso en el portapapeles de su sistema.

El comando que pegan y ejecutan no es una herramienta de verificación legítima, sino más bien un código malicioso diseñado para descargar e instalar varios tipos de malware.

La técnica ClickFix ha experimentado un crecimiento explosivo a lo largo de 2024 y 2025. Según el informe de amenaza de ESET, los ataques ClickFix aumentaron más del 517% en la primera mitad de 2025, lo que lo convierte en el segundo vector de ataque más común después del phishing y representa casi el 8% de todos los ataques bloqueados.

Esta técnica de ingeniería social explota la tendencia natural de los usuarios a resolver rápidamente los problemas técnicos, particularmente cuando se les presenta indicaciones autorizadas de servicios de confianza como Cloudflare.

La efectividad del ataque proviene de su capacidad para evitar las medidas de seguridad tradicionales al convencer a los usuarios de ejecutar código malicioso en sus propios sistemas voluntariamente.

Pasaje de amenazas crecientes

Los investigadores de ciberseguridad han identificado múltiples variantes de este ataque dirigido a diferentes plataformas y servicios. Más allá de los sitios de noticias falsos de la BBC, se ha observado que los atacantes se hacen pasar por varias entidades confiables, incluidas Microsoft, Google Chrome e incluso el software de transporte y logística específico para ciertas industrias.

El malware entregado a través de estas campañas es diverso y peligroso. Las empresas de seguridad informan ataques de ClickFix que conducen al despliegue de robadores de información, ransomware, troyanos de acceso remoto, criptominadores e incluso malware personalizado de actores de amenazas alineados en estado-nación. Las familias populares de malware distribuidas a través de estas campañas incluyen Lumma Stealer, Darkgate, Asyncrat y NetSupport.

Lo que hace que estos ataques sean particularmente preocupantes son sus sofisticadas capacidades de evasión. Los comandos de PowerShell maliciosos a menudo recuperan las cargas útiles codificadas de Base64 de los servicios legítimos e incluyen características anti-análisis que terminan la ejecución si detectan entornos de máquinas virtuales.

Esto les permite evadir el escaneo de seguridad tradicional y lograr la detección de cero en muchas plataformas antivirus.

Las páginas falsas de Cloudflare están diseñadas profesionalmente para incluir un texto de marketing auténtico copiado directamente del sitio web oficial de Cloudflare, lo que las hace extremadamente difíciles de distinguir de las pantallas de verificación legítimas.

Algunas variantes incluso muestran indicadores de progreso falsos y mensajes de éxito para convencer aún más a los usuarios de que están completando un proceso de seguridad legítimo.

Los desarrollos recientes más allá de los métodos de ClickFix incluyen el investigador de seguridad MR D0x identificó una nueva variante llamada FileFix que aprovecha el explorador de archivos de Windows en lugar del diálogo Ejecutar, instruyendo a los usuarios que peguen comandos maliciosos en la barra de direcciones del explorador de archivos.

Esta evolución demuestra cómo los actores de amenaza continúan adaptando sus técnicas para mantener la efectividad a medida que crece la conciencia.

Mitigaciones

Las organizaciones e individuos pueden tomar varios pasos para proteger contra estos ataques. Boston College TI y otros expertos en seguridad recomiendan nunca ejecutar comandos no solicitados de sitios web, independientemente de cuán legítimos parezcan. Las medidas defensivas clave incluyen:

Deshabilitar el diálogo Ejecutar Windows a través de la política de grupo o las modificaciones de registro para evitar la ejecución de comandos maliciosos. Capacitar a los usuarios para reconocer pantallas de verificación falsas y avisos sospechosos del sistema. Implementación de monitoreo conductual para detectar la actividad inusual de PowerShell o de línea de comandos. Mantener software de seguridad actualizado con capacidades de análisis de comportamiento.

Los profesionales de la seguridad enfatizan que los servicios legítimos como Cloudflare nunca requieren que los usuarios interactúen directamente con su sistema operativo o ejecuten comandos de terminal como parte de los procesos de verificación. Cualquier sitio web que solicite tales acciones debe considerarse inmediatamente sospechoso y evitado.

La comunidad de ciberseguridad ha respondido a la amenaza de clickFix con mayores capacidades de detección y campañas de concientización. Microsoft ha estado rastreando campañas específicas bajo designaciones de actores de amenaza como Storm-1865, mientras que las empresas de seguridad como ESET y Proofpoint han desarrollado reglas de detección especializadas para identificar ataques de clickFix.

La rápida evolución y la creciente sofisticación de los ataques de ClickFix destacan el desafío continuo de defender contra las técnicas de ingeniería social que explotan la psicología humana en lugar de las vulnerabilidades técnicas.

A medida que estos ataques se vuelven más frecuentes, la vigilancia continua y la educación de los usuarios siguen siendo componentes críticos de las estrategias de defensa de ciberseguridad.

Esta última campaña, que combina sitios de noticias falsos de la BBC con verificación fraudulenta en la nubeflare, representa una escalada preocupante en la complejidad y el engaño empleados por los ciberdelincuentes, lo que subraya la necesidad de una mayor conciencia y medidas de seguridad sólidas en todos los niveles de uso de Internet.

¡Encuentra esta historia interesante! Séguenos LinkedIn y incógnita Para obtener más actualizaciones instantáneas.