Una nueva y sofisticada campaña de phishing dirigida a los usuarios de Gmail a través de un ataque de varias capas que utiliza infraestructura legítima de Microsoft Dynamics para evitar medidas de seguridad y robar credenciales de inicio de sesión.

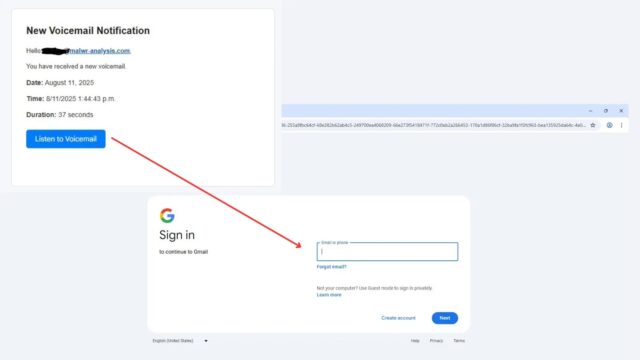

El ataque comienza con correos electrónicos engañosos de “nueva notificación de voz” que parecen provenir de servicios legítimos de correo de voz. Estos correos electrónicos contienen información de remitente falsificada y presentan botones destacados de “ESCUCHA VOICEMAIL” que redirigen a las víctimas a través de una cadena compleja de sitios web comprometidos.

Phishing por correo de voz

La operación de phishing emplea un vector inicial particularmente inteligente, utilizando la plataforma de marketing de dinámica legítima de Microsoft (Assets-eur.mkt.dynamics.com) para alojar la primera etapa del ataque.

Esta técnica proporciona credibilidad inmediata y ayuda a evadir filtros de seguridad de correo electrónico que generalmente marcan dominios sospechosos.

Después de hacer clic en el enlace malicioso, las víctimas son redirigidas a una página de Captcha alojada en Horkyrown (.) Com, un dominio registrado en Pakistán.

El Captcha sirve como un mecanismo de construcción de confianza, creando la ilusión de medidas de seguridad legítimas mientras que en realidad es parte de la infraestructura de ataque.

La etapa final presenta a los usuarios una réplica perfecta de píxel de la página de inicio de sesión de Gmail, completa con Google Branding y elementos de interfaz de aspecto auténtico.

El formulario de inicio de sesión falso captura tanto las credenciales primarias como las medidas de seguridad avanzadas, incluidos los códigos de autenticación de dos factores, los códigos de copia de seguridad y las preguntas de seguridad.

Técnicas de evasión avanzadas

Analista de seguridad Anurag observado que el Javascript malicioso que impulsa la página de inicio de sesión falsa emplea métodos de ofuscación sofisticados.

El código utiliza el cifrado AES para ocultar su verdadera funcionalidad e incluye características anti-debuges que redirigen a los usuarios a legitimarse las páginas de inicio de sesión de Google cuando se abren las herramientas del desarrollador.

Página de inicio de sesión falsa

El ataque también aprovecha múltiples capas de redirección y solicitudes de sitios cruzados a los servidores en Rusia (PurpXQHA (.) Ru), lo que indica una compleja infraestructura internacional diseñada para evadir la detección y complicar el análisis forense.

Una vez que las víctimas ingresan su información, el script malicioso captura y exfiltrados sistemáticamente, todos los datos ingresaron a través de canales cifrados. El sistema está diseñado para manejar varias características de seguridad de Gmail, que incluyen:

Combinaciones de correo electrónico y contraseña primaria Códigos de verificación de llamadas de voz y SMS de voz

Las credenciales robadas se transmiten inmediatamente a los servidores controlados por los atacantes, lo que permite un compromiso rápido de la cuenta antes de que las víctimas se den cuenta de que han sido atacados.

Esta campaña representa una evolución significativa en las técnicas de phishing, que combina la ingeniería social con abuso de infraestructura legítimo y métodos avanzados de evasión técnica.

El uso de la plataforma dinámica de Microsoft demuestra particularmente cómo los atacantes están aprovechando los servicios de confianza para mejorar su credibilidad.

Los usuarios de Gmail deben permanecer atentos a las notificaciones de correo de voz no solicitados y verificar la autenticidad de las solicitudes de inicio de sesión a través de canales oficiales.

Las organizaciones deben implementar medidas de seguridad de correo electrónico adicionales y educar a los usuarios sobre estos vectores de amenazas en evolución.

El dominio Horkyrown (.) Com se ha identificado como la infraestructura de ataque principal, registrada a través de Onamae (.) Com con información de registro públicamente visible que vincula a Karachi, Pakistán.

Se aconseja a los equipos de seguridad que bloqueen este dominio y controlen campañas similares utilizando plataformas de marketing legítimas como vectores de compromiso inicial.

Los usuarios que creen que pueden haber sido atacados deben cambiar inmediatamente sus contraseñas de la cuenta de Google y revisar la actividad de la cuenta reciente.

Aumente su SOC y ayude a su equipo a proteger su negocio con inteligencia gratuita de amenazas de primer nivel: Solicitar prueba de prueba premium de búsqueda TI.