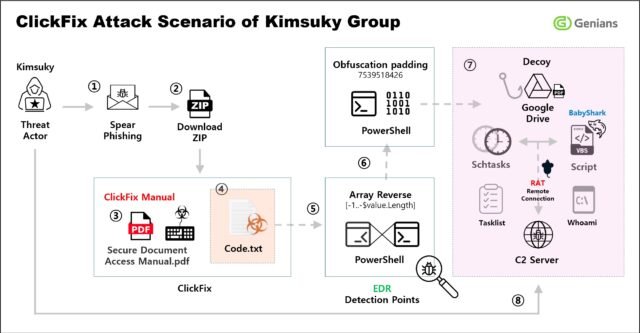

El famoso grupo de amenazas norcoreanas Kimsuky ha adoptado una sofisticada táctica de ingeniería social conocida como “ClickFix” para engañar a los usuarios para ejecutar scripts maliciosos en sus propios sistemas.

Originalmente introducido por los investigadores de Probpoint en abril de 2024, esta técnica engañosa engaña a las víctimas para que crean que necesitan solucionar problemas de errores del navegador o verificar documentos de seguridad, lo que finalmente las lleva a participar sin saberlo en su propio compromiso a través de la ejecución del código manual.

La metodología ClickFix representa una evolución significativa en las tácticas de manipulación psicológica, disfrazando los comandos maliciosos como procedimientos de solución de problemas legítimos.

Las víctimas se encuentran con mensajes de error falsos que parecen originarse en fuentes de confianza como Google Chrome, lo que les lleva a copiar y pegar código aparentemente inocente en consolas PowerShell.

Este enfoque evita efectivamente las medidas de seguridad tradicionales al explotar el comportamiento humano en lugar de las vulnerabilidades técnicas, lo que hace que la detección sea significativamente más desafiante para los sistemas de protección de puntos finales convencionales.

Analistas genianos identificado Múltiples campañas de ataque a lo largo de 2025, donde los agentes de Kimsuky desplegaron con éxito las tácticas de ClickFix contra objetivos de alto valor en Corea del Sur.

Los investigadores de seguridad observaron al grupo dirigido a la diplomacia y a los expertos en seguridad nacional a través de sofisticadas operaciones de phishing de lanza, lo que demuestra la efectividad de la técnica para eludir los sistemas de protección de puntos finales.

Escenario de ataque (Fuente – Genianos)

Las campañas han evolucionado de ataques simples basados en VBS a implementaciones de PowerShell más sofisticadas, que muestran una adaptación continua a las contramedidas defensivas.

Investigaciones recientes revelaron que Kimsuky ha integrado ClickFix en su actividad de amenaza de “Babyshark” en curso, utilizando manuales de instrucciones multilingües en inglés, francés, alemán, japonés, coreano, ruso y chino.

Los atacantes se hacen pasar por entidades legítimas, incluidos funcionarios gubernamentales, corresponsales de noticias y personal de seguridad, para establecer confianza antes de entregar cargas útiles maliciosas a través de archivos encriptados o sitios web engañosos diseñados para imitar portales y servicios auténticos.

Mecanismos avanzados de ofuscación y persistencia

La sofisticación técnica de la implementación ClickFix de Kimsuky demuestra un avance notable en las técnicas de evasión diseñadas para eludir las soluciones de seguridad modernas.

Mensaje emergente de ClickFix (Fuente – Genians)

El malware emplea la ofuscación de cadenas de orden inverso para ocultar los comandos de PowerShell maliciosos, haciendo que la inspección visual sea casi imposible mientras mantiene la capacidad de ejecución completa.

Una estructura de comando ofuscada típica aparece como:-

$ value = “tixe &” ‘atad-mrof /trapitlum’ epytttnetnoc- “$ req_value = -Join $ value.toCarArray () (-1 ..- $ value. Longitud); CMD /C $ Req_Value; salir;

Esta técnica almacena la funcionalidad maliciosa en las cadenas invertidas, que luego se reconstruyen en el tiempo de ejecución a través de las funciones de manipulación de la matriz de personajes de PowerShell.

El malware oscurece aún más sus operaciones al insertar secuencias numéricas aleatorias como “7539518426” en todas las estructuras de comando, utilizando la funcionalidad de reemplazo de cadenas nativas de Windows para eliminar estos marcadores durante la ejecución, creando efectivamente un proceso de descifrado dinámico.

Una vez implementado con éxito, el malware establece la persistencia a través de la creación de tareas programada y mantiene la comunicación con los servidores de comando y control utilizando patrones de URI distintivos que incluyen “Demo.php? CCS = CIN” y “Demo.php? CCS = Cout”.

La infraestructura abarca múltiples países y utiliza servicios DNS dinámicos, con campañas recientes que se comunican a través de dominios como Konamo.xyz y Raedom.Store.

El identificador de versión consistente “Versión: Re4t-GT7J-KJ90-JB6F-VG5F” observada en todas las campañas confirma la conexión con la operación de Babyshark más amplia de Kimsuky.

Investigue el comportamiento de malware en vivo, rastree cada paso de un ataque y tome decisiones de seguridad más rápidas y inteligentes -> Prueba cualquiera.